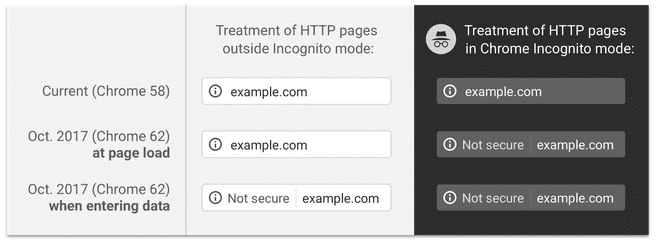

В начале года Google объявил, что отныне в дополнение к зеленым значкам в адресной строке на сайтах с HTTPS, браузер Chrome будет маркировать “небезопасные” HTTP сайты.

Новость сама по себе ничем не примечательна, и это не первый шаг Google в популяризации HTTPS — например, знаменитый поисковик уже достаточно давно продвигает безопасные сайты в поисковой выдаче выше стандартных. Возникает вопрос: а чего же такого в этом HTTPS, что такие гиганты, как Google все больше и больше обращают внимание пользователей на использование шифрованных соединений с WEB-сайтами, и так ли хорош этот протокол. Попробуем разобраться.

Для тех, кто хочет разобраться в принципах работы HTTPS, равно как и SSL/TLS, а также всего, что связано с технической реализацией любых других сетевых протоколов, рекомендую ознакомится с материалами для web-разработчиков и обычных пользователей интернета или воспользоваться поисковыми системами.

Что дает HTTPS простому пользователю?

С точки зрения рядовой домохозяйки — HTTPS — это зеленый замочек в адресной строке.

![]()

Зеленый — потому, что это хорошо, замочек — потому что надежно. А значит можно смело отправлять своих котиков в социальные сети и даже в интернет магазинах что-то покупать, и картой платить, и не бояться, что эта информация попадет злоумышленнику в руки.

Даже пользователь с легкой формой паранойи теперь уверен, что его переписку никто не прочитает, пароли не перехватит, и данные банковской карты не украдет. Но мы то знаем, что это не совсем так. Достаточно изучить работу систем СОРМ, которые прекрасно разбирают HTTPS (иначе доблестные блюстители правопорядка давно бы его запретили), чтобы понять — вроде бы трафик нельзя перехватить, но с другой — “те, кому надо” его перехватывают. Да и интернет-провайдеры с помощью систем глубокого анализа трафика (Deep Packet Inspection) успешно классифицируют HTTPS, чтобы управлять полосой пропускания вашего канала в интернет, не залезают внутрь, но уверено определяют какие ресурсы вы посещаете.

Если пойти дальше, то окажется, что в списке “тех, кому надо”, кроме блюстителей госбезопасности есть еще различные индивидуумы, которым пользователь осознанно или не очень разрешает вторгаться в “безопасное” соединение!

Кто и как перехватывает зашифрованный трафик?

Согласно исследованию ученых ряда ведущих технологических институтов, а также Mozilla, Google и Cloudflare 4-11% HTTPS-трафика перехватывается и анализируется сторонним ПО. В первую очередь антивирусами и файерволами. В системе клиента устанавливается дополнительный корневой сертификат, который сохраняет индикатор защищенного соединения в браузере, однако такое ПО перехватывает HTTPS-запросы браузера, затем от своего лица и с собственным сертификатом транслируют их на сервер, получают ответ и отдают его клиенту в рамках HTTPS-соединения, установленного с использованием собственного SSL-сертификата.

По такой же схеме могут действовать корпоративные прокси, где силами местных администраторов могут быть установлены корневые сертификаты на рабочие машины сотрудников, и настроено прозрачное проксирование интернет трафика. В таком случае администратор прокси-сервера может видеть все содержимое просматриваемых сотрудниками страниц. Делается это лишь для контроля работы сотрудников, но возможности предоставляет далеко выходящие за рамки этой задачи.

Перехват трафика приложениями на машине пользователя или корпоративным прокси, имеет также неприятный побочный эффект: по данным все того-же исследования, большинство подобных систем (24 из 26 протестированных исследователями) снижают общий уровень безопасности, предоставляемый протоколом: более половины используют устаревшие наборы шифров, некоторые не осуществляют верификацию сертификатов, продукты AVG, Bitdefender и Bullguard подвержены атакам Logjam и POODLE , Dr.Web Antivirus 11 поддерживает экспортные шифры, подверженные атаке FREAK .

Безопасность или иллюзия?

Как можно видеть, HTTPS — это хороший и нужный инструмент, однако панацеей он не является. Как и во всем, что касается информации, которую хочется сохранить в тайне — на технологии надейся, но и сам не плошай. Прежде чем доверить свои секреты интернету — стоит проверить систему на наличие установленных сертификатов, еще раз убедиться, в отсутствии небезопасного ПО и иных источников угроз. Ввиду того, что получение SSL-сертификатов в последние годы сильно упростилось (например, через сервис Let’s Encrypt) то и поддельные фишинговые сайты тоже могут демонстрировать зеленый значок в адресной строке. Прежде чем вводить, например, данные своей кредитной карты, обязательно надо убедиться, что Сбербанк это sberbank.ru а не sberdank.py, даже несмотря на присутствие зеленого замочка. Ну и в конечном итоге — простые SSL сертификаты (которых большинство), гарантируют только то, что данные передаются именно тому сайту, который указан в адресной строке, и никак не гарантируют, что владелец сайта — честный и законопослушный

Андрей Роднищев

технический консультант компании VAS Experts