Скажите спасибо Сноудену, антивирусным вендорам, профессионалам, живущим продажей уязвимостей нулевого дня и просто хакерам-энтузиастам, за последние пару-тройку лет интерес публики к цифровой заразе почти угас. Какой смысл читать про очередную компьютерную чуму, если и так известно, что все «слушают» всех и защититься почти невозможно?

Плохо это прежде всего тем, что незамеченными остаются в том числе находки эпохальные, требующие изменения взгляда на саму концепцию компьютерной/информационной безопасности. Как много лично вы можете рассказать об USB-инфекциях, прячущихся в перепрошиваемых микроконтроллерах «флэшек» (продолжение истории badBIOS, обещающее ударить по каждому компьютерному и мобильному пользователю уже в этом году)? А в последние дни нарисовался ещё один пример, требующий пристального внимания, но по сложившейся дурной привычке мало кем замеченный. Речь об инструментах и методах так называемой Equation Group (EG), деятельность которой вскрыта «Лабораторией Касперского».

Если коротко и в общем (а иначе и не получится: подробный обзор занимает три десятка страниц — и работа продолжается), EG — таинственная организация, занимающаяся кибершпионажем на протяжении минимум двадцати лет. Её настоящее название неизвестно, как и состав, национальная принадлежность или подчинение: имя (equation — англ. уравнение) дали ей специалисты «Касперского», за манеру программирования, насыщенную сложной математикой (стойкое крипто, необычные методы маскировки и проникновения и т.п.). EG названа самым сильным игроком в своей области — и с этой характеристикой легко соглашаешься, когда узнаёшь, где и чем она занималась (и, вероятно, занимается по сей день).

Equation Group не просто «рассылала вирусы»: для неё не было сложным даже перехватить посылку с компакт-дисками, подменить их на диски с имплантированной закладкой, и отправить дальше, так что никто ничего не заметит. В качестве жертв выбирались учёные, дипломаты, финансисты, предприятия аэрокосмического комплекса, атомной энергетики и т.п. Задокументировано полтысячи случаев заражения в тридцати странах, с эпицентром в России, Китае, Иране и Индии. Но в «Касперском» считают, что реальное количество жертв на два порядка больше.

Естественно, и вирус не один. В распоряжении EG обширная библиотека инструментов киберагрессии на все случаи жизни — и раз от раза набор «отмычек» менялся: одни использовались для разведки (Fanny), другие для доставки (DoubleFantasy), третьи для контроля операционной системы (Grayfish) и так далее. Это, а также сто разбросанных по миру управляющих серверов, множество уязвимостей нулевого дня, инфицирование как MS Windows, так и OS X и даже iOS-устройств, сложность, превосходящая Stuxnet и Flame (которым, как теперь ясно, доставались «объедки» со «стола» EG; кстати, именно с помощью одного из инструментов EG, вероятно, был доставлен экземпляр Stuxnet на завод в Натанзе), имплантация вирусов в периферийные устройства (маршрутизаторы, в том числе) — всё это указывает на государственное происхождение EG и конкретно на агентство без имени страны победившего капитализма.

Впрочем, узнать точно, кто основал EG и на что направлены его вирусы, пока не удалось и вряд ли в скором будущем удастся. Отметки «Сделано в …» в коде, понятное дело, не оставлено. Наиболее же ценные элементы вирусных экземпляров, которые удалось получить экспертам, зашифрованы так, что не имея доступа к компьютеру-цели, нельзя узнать и что вирус содержит. Приподнять полог тайны удалось благодаря ошибкам, всё-таки допущенным сотрудниками EG. Так, в частности, они забыли продлить регистрацию некоторых доменных имён, использовавшихся для координации работы вирусной сети. В «Касперском» зарегистрировали их на себя и использовали для сбора данных с инфицированных машин.

В отчёте «Касперского» ещё много интересных деталей, но над всеми доминирует одна, касающаяся новаторского способа маскировки и противодействия уничтожению, разработанного и применённого EG. Грубо говоря, вирусы EG умеют модифицировать микропрограммы накопителей на жёстких дисках, причём как классических «винчестеров», так и современных SDD (Toshiba, Seagate, Western Digital, Maxtor, IBM, Samsung, Hitachi, Micron и, вероятно, других).

Поймите правильно, добраться до «прошивки» жёсткого диска для человека опытного возможно. Однако проблема в том, что процедура эта не просто нетривиальна, а в каждом отдельном случае уникальна. Как и производители прочих сложных компьютерных комплектующих, производители HDD/SDD ограничены только требованием внешней совместимости, но внутри своих изделий они абсолютно свободны — и этой свободой пользуются на все сто. Современный винчестер — это, по большому счёту, самостоятельный компьютер, с оперативной памятью, измеряемой десятками мегабайт, с многоядерными микропроцессорами (производимыми зачастую тоже самостоятельно), собственными почти что операционными системами. И в каждом винчестере необходимо разбираться отдельно, заново, с нуля: нет ни открытой документации/API, ни электрических схем, ничего!

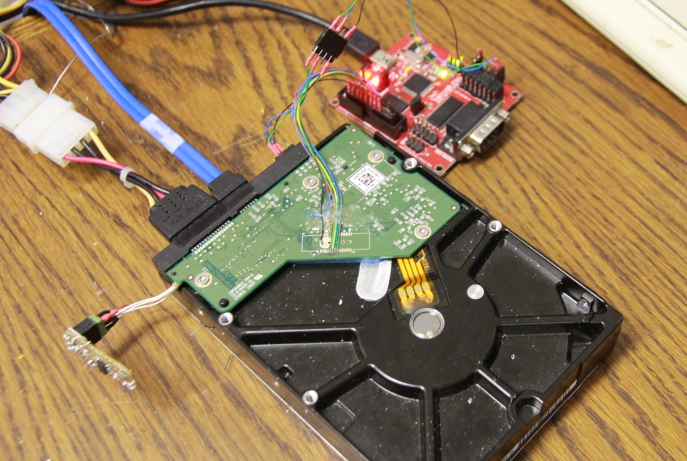

Чтобы получить представление, как выглядит штурм микропрограммы HDD на практике, пролистайте, например, вот эту историю: её автор изучил и влез в ядро WD HDD, даже поставил на него Linux. Но предупреждаю сразу, зрелище не для слабонервных: будут и провода, и дизассемблер, и программно-аппаратная отладка, и прочее подобное. И всё это на лабораторном столе, где винчестер вскрыт словно лягушка скальпелем — и так же покорен.

Теперь вы понимаете, какой объём работ пришлось проделать программистам EG, чтобы написать вирус, способный незаметно, на ходу (не на столе в лаборатории, с пошаговым исполнением!), вторгаться в микропрограмму жёстких дисков дюжины производителей и подчинять их своей воле. Цель этой модификации — создание защищённого невидимого хранилища важных данных, которое переживёт практически любые манипуляции с винчестером, начиная от банального удаления файлов и заканчивая многократной перезаписью всего содержимого и переустановкой ОС. Хуже того, установить факт заражения firmware невозможно, по крайней мере без изучения винчестера на специальном оборудовании.

Как EG это удалось? Помогали ли ей производители жёстких дисков? Кое-кто из последних уже заявил, что такой помощи не оказывал. Важнее, впрочем, что в лице жёстких дисков рухнул последний бастион компьютерной безопасности. Теперь мы точно знаем, что закладки можно имплантировать не только в основную операционную систему компьютера, но и в микроконтроллеры любого из периферийных устройств, современную персоналку составляющих: в клавиатуру, графическую карту, карту сетевую, USB-носители, теперь и в винчестер. Да, пока ещё это высокоточное дорогое оружие, имеющееся в распоряжении немногочисленных спецслужб и применяемое только против очень редких целей — так что рядовому пользователю, который такому оружию противопоставить не способен ничего (firmware жёстких дисков была и останется закрытой, её «лечение» в домашних условиях вряд ли будет когда-нибудь возможна), как будто бы и опасаться нечего. Но, как хорошо сказал однажды Брюс Шнайер, сегодняшний инструмент спецслужб завтра становится предметом диссертаций, а послезавтра переходит в распоряжение рядовых злоумышленников. В случае с HDD первый и второй этап пройдены. От третьего нас отделяют три, максимум пять лет.

Что, в свою очередь, ведёт к следующему мрачному выводу. Анализируя историю с EG и заразой для жёстких дисков, тот же Шнайер — вообще-то оптимист и борец — рассуждает примерно так. Мы оказались в ситуации, когда не можем полагаться (в смысле информационной безопасности) ни на программное обеспечение, ни на аппаратное. И, поскольку в компьютерном мире нынче всё зависит от всего, у нас более нет возможности гарантировать безопасность: все известные модели компьютерной безопасности более недействительны. И пока не будет предложено новой, на вопрос «Можно ли хранить ценную информацию на компьютере?» следует отвечать отрицательно.

Вам уже не кажется смешной та история с печатными машинками в учреждении без окон?..

P.S. В статье использованы иллюстрации Jeroen Domburg aka Sprite, «Лаборатории Касперского».