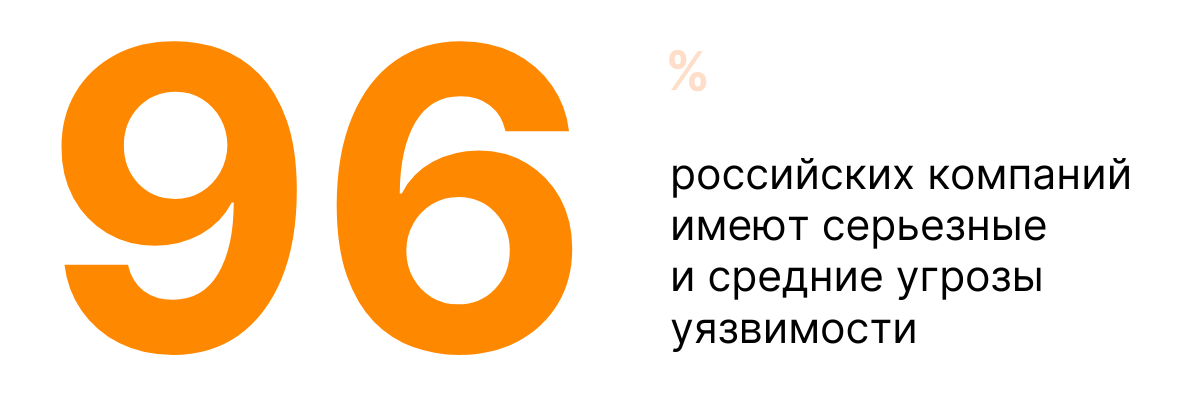

Цифровизация ускоряет работу бизнеса, но вместе с ней растут и киберугрозы. Несмотря на увеличение затрат на информационную безопасность, большинство российских компаний остаются уязвимыми для атак. Согласно исследованию «МегаФона», только 4% российских компаний не имеют серьезных киберрисков. «Компьютерра» поговорила с экспертами и выяснила, почему рост инвестиций в информационную безопасность не спасает бизнес от уязвимостей и как выстроить защиту, чтобы вложения работали, а риски снижались.

Затраты на ИБ растут, а безопаснее не становится

В 2025 году специалисты «МегаФона» провели серию пентестов и выяснили, что уязвимости высокого и критического уровня остаются реальностью для большинства российских компаний. По данным исследования, шесть из десяти компаний имеют дефекты в системах защиты, которые открывают путь к несанкционированному доступу. Среди них — слабые места в аутентификации, риски утечек в веб-приложениях и ошибки в конфигурации сетевых сервисов.

Средние по уровню угрозы уязвимости обнаружены у 36% компаний. Они не дают мгновенного доступа к системе, но могут стать важным звеном атаки, позволяя хакерам обойти более защищенные участки инфраструктуры. И только 4% участников проверки оказались достаточно устойчивы к угрозам. Проверки охватывали широкий спектр отраслей: от энергетики, ИТ и промышленности до финансов, недвижимости, медиа и ритейла.

Денис Корнеенко, директор по кибербезопасности и развитию в Simplity, отмечает: «Количество известных уязвимостей растет лавинообразно. Так, по состоянию на 2 квартал 2025 года количество опубликованных CVE (публично раскрытых уязвимостей и угроз) составляет 284 854 штуки». По его мнению, это связано как с увеличением цифровизации и разнообразия ИТ-решений, так и увеличением количества пользователей ИТ-инфраструктур, исследователей уязвимостей и хакеров.

Максим Захаренко, СЕО «Облакотека», признается: «Действительно, даже по нашим проектам в “Облакотеке” картина практически такая же: расходы растут, а уязвимостей становится больше». Среди причин эксперт выделяет «зоопарк» систем и подрядчиков, поспешные или плохо подготовленные миграции, дефицит людей и ставка на «железо безопасности», а не на процесс.

«Плюс не закрыта гигиена: нет полной инвентаризации, патчи ставятся с задержкой, двухфакторная аутентификация включена точечно, сеть не сегментирована, бэкапы не проверяются, а доступы живут годами», — добавляет Захаренко.

«Часто компании инвестируют в новые решения, но не уделяют должного внимания базовым процессам. Например, регулярному обновлению ПО, корректной настройке сервисов, обучению сотрудников. В результате накапливаются типовые уязвимости — слабые пароли, ошибки конфигурации, устаревшие версии приложений».

Алексей Рубаков, основатель компании NETRACK

Директор по информационной безопасности Cloud4Y Сергей Конев предупреждает, что затраты не равно защита: «Деньги часто распыляются на точечные инструменты, но целостная система отсутствует. Это как покупать дорогие замки, но оставлять окно открытым».

Частые ошибки компаний при построении защиты

Проблема не только в технических изъянах, но и в подходе к безопасности. Компании часто воспринимают установку систем защиты как гарантию безопасности, хотя этого недостаточно. «Самой большой ошибкой является мнение, что само по себе наличие системы ИБ является абсолютной гарантией защиты от кибервоздействия на ИТ-систему. На самом деле ни одна, даже самая совершенная система ИБ не может дать стопроцентной гарантии», — отмечает Андрей Провкин, технический директор Mains Lab.

Максим Захаренко, СЕО «Облакотека», считает, что первая и самая главная ошибка — права «по дружбе»: «Сотрудникам дают доступ к системам и данным не на основе их реальных рабочих задач, а потому что они якобы проверенные люди, “свои”. Например, бухгалтеру предоставляют права администратора “на всякий случай”, чтобы он мог сам себе переустановить программу. А это огромный риск утечки данных».

Корнеенко Денис, директор по кибербезопасности и развитию в Simplity, называет самой частой ошибкой наличие дорогостоящих СЗИ при фактическом отсутствии специалистов, обеспечивающих работу указанных систем. «Это как установить литой чугунный мост в глухой деревне, где можно было обойтись деревянным», — приводит аналогию эксперт.

«Самая типичная ошибка бизнеса сегодня — отсутствие кибериспытаний. Это ключевой инструмент, который позволяет проверить готовность организации к реальным атакам, а не к формальной проверке требований. Без таких испытаний остаются незамеченными критические пробелы — в процессах, в настройках инфраструктуры, в действиях людей».

Сергей Калмыков, генеральный директор компании «Кибердом»

«По личным наблюдениям при тестировании заказчика могу отметить, что чаще всего у цели оставлена избыточная техническая информация с версиями ПО, что позволяет подобрать эксплойты. Это вызвано неверной настройкой сервера. Также излишнее доверие к вводу пользователя часто приводит к уязвимостям по типу XSS, HTML-injection или SQLi», — отмечает Ястремской Александр, специалист по тестированию на проникновение информационных систем Compliance Control.

В свою очередь, Сергей Зыбнев, ведущий специалист отдела по работе с уязвимостями ИС «Бастион», уверен: «Главная ошибка — построение защиты “изнутри наружу” вместо “снаружи внутрь”. Непрофильным компаниям трудно предсказывать возможные атаки, и нередко уже купленные продукты оказываются бесполезны перед лицом реальной угрозы».

Характер атак в 2025 году: что меняется?

Александр Хонин, директор Центра консалтинга Angara Security, объясняет: «На сегодняшний день при атаках используются как старые, так и новые методы. Например, атаки с использованием скомпрометированных учетных записей или через устаревшее ПО по-прежнему популярны и эффективны».

При этом Андрей Провкин, технический директор Mains Lab, отмечает, что киберпреступники стали более массово использовать ИИ: «Его применяют для сбора информации, генерации фишинговых писем, мутации вредоносного кода, синтеза голоса и изображений — это влияет в том числе на скорость атак, их масштабы и причиняемый ущерб».

«Для защиты сетей также используется ИИ, и по сути ведется своего рода ИИ-война: преступники используют одни технологии для обхода других».

Андрей Провкин, технический директор Mains Lab

Алексей Рубаков, основатель компании NETRACK, также говорит о популяризации ИИ-атак: «Мы наблюдаем качественный скачок: злоумышленники активно используют ИИ для автоматизации атак, генерации персонализированного фишинга и deepfake-контента. Появляется больше атак на цепочки поставок (supply chain), где уязвимость одного подрядчика может поставить под угрозу десятки компаний».

Ведущий аналитик «СерчИнформ» Леонид Чуриков добавляет: «Участились случаи применения мошеннических схем “фейк-босс”, “фейк-регулятор”, “фейк-партнер”. Правдоподобные аккаунты (взломанные либо поддельные), а также использование выгодных моментов для атак (кадровые перестановки, командировки, изменения в законодательстве) делают их сложными для распознавания. Сотрудники попадаются на удочку социальных инженеров и совершают ошибки, открывая зараженные файлы, переходя по ссылкам, передавая конфиденциальную информацию, в том числе голосом или через мессенджер».

Ведущий аналитик отдела мониторинга ИБ «Спикател» Алексей Козлов выделяет еще один метод атак: «Еще один тренд этого года — использование DDoS-атаки в качестве “дымовой завесы” для прикрытия сложных целевых атак. То есть злоумышленники применяют DDoS-атаки, чтобы отвлечь внимание от проникновения внутрь организации или вывода уже полученной информации».

Корнеенко Денис, директор по кибербезопасности и развитию в Simplity, отмечает: «Кроме инструментов атаки, важно обратить внимание на время атаки. Расследования 9 из 10 кибератак с использованием шифровальщиков на компании из производственного сектора и ритейла показали, что атака была подготовлена заранее — от нескольких недель до нескольких месяцев, и реализована в момент, когда со стороны жертвы не последовала бы реакция (выходные, ночь)».

Кибератаки неизбежны, и это — нормально

Эксперты сходятся во мнении: кибератаки стали частью повседневности. Александр Буравцов, директор по информационной безопасности компании CommuniGate Pro, констатирует: «Новая нормальность уже наступила. Взлом и парализация работы крупных классических компаний — это больше не сюжет боевиков, а новости из нашей повседневной жизни. Пути назад нет — кибератаки неизбежны».

«Кибератаки можно назвать “новой нормальностью”. Полностью исключить их невозможно: появляются атаки “нулевого дня”, люди совершают ошибки, инфраструктуры сложны и постоянно меняются», — считает Владимир Арышев, эксперт по комплексным проектам информационной безопасности STEP LOGIC.

Алексей Рубаков, основатель компании NETRACK, придерживается схожей позиции: «Да, сегодня компании должны исходить из того, что полностью предотвратить атаки невозможно. «Новая нормальность» в кибербезопасности — это стратегия assume breach, когда организация заранее предполагает, что атака рано или поздно произойдет. Главная задача — быстрое обнаружение инцидента, сдерживание его развития и минимизация ущерба».

При этом Михаил Черняк, руководитель направления мониторинга и сопровождения систем ИБ «МойОфис», отмечает: «Атаки были неизбежны всегда, точно так же, как в любой момент в метро у вас могут попытаться украсть бумажник. Предотвратить можно только некоторую часть атак, а с остальными необходимо работать по-разному, в том числе иметь план реагирования, уметь их выявлять, знать, какие последствия могут быть, и, соответственно, продумывать их предотвращение».

«Полностью исключить риски нельзя; даже при строгой защите и контроле абсолютно герметичной системы не бывает. Атаки станут более изощренными, будут появляться новые точки входа, новые методы, которые защитные меры еще не закрыли. Хорошая защитная архитектура, своевременное управление уязвимостями, обучение персонала, внедрение лучших практик сильно уменьшают вероятность атаки и ее ущерб».

Максим Головлев, управляющий директор iTPROTECT

Андрей Провкин, технический директор Mains Lab, дополняет: «В этой “новой реальности” существует еще одна возможность, о которой бизнес часто вспоминает уже после кибератак — страхование от киберрисков. Этот вид страхования дает защиту от последствий атак, выплаты по договорам киберстрахования могут покрыть и причиненный ущерб, и расходы на восстановление системы».

«В этом плане показателен июльский инцидент с сетью магазинов “Винлаб”, — приводит пример эксперт. — В результате кибератаки вся ИТ-инфраструктура сети была выведена из строя примерно на полторы недели, сутки простоя приносили до 200 млн рублей убытков, акции компании упали, на восстановление системы потребовалось время и значительные средства».

При этом Провкин отмечает, что в 2023 году «Винлаб» уже подвергался кибератаке, но и после этого компания не застраховалась от киберрисков: «Итоговые убытки оценивают в 1,5–2 трлн рублей, а страхование от киберрисков с такой суммой покрытия обошлось бы в среднем в 20 млн в зависимости от страховщика и условий договора». Согласитесь, цифры несопоставимые.

Выводы

Уязвимость большинства российских компаний в 2025 году связана не только с ростом числа угроз, но и с системными ошибками в управлении ИТ-инфраструктурой. Отсутствие комплексного подхода, нехватка специалистов и недооценка роли процессов создают критические пробелы.

Сегодня бизнес должен перестать воспринимать киберугрозы как исключение и принять их как неизбежность. Только готовность к атакам, регулярные испытания, обучение сотрудников и выстроенная стратегия защиты позволяют минимизировать ущерб. Кибербезопасность перестала быть вспомогательной функцией — это основа устойчивости компаний в условиях цифровой экономики. И чем быстрее бизнес это осознает, тем выше его шансы пережить новую реальность без катастрофических последствий.