Радиосигнал домашнего Wi-Fi легко проходит через стены, перекрытия и подъезды, а значит, ваша сеть по умолчанию доступна не только вам. В лучшем случае соседи просто видят ее в списке сетей, в худшем — пытаются подключиться, подбирают пароль или используют уязвимости роутера. Защита Wi-Fi — это не параноидальная мера и не «настройка для гиков». Это базовая гигиена цифрового пространства, сравнимая с замком на двери. В этой разберемся, какие угрозы реальны, а какие — выдумка, и что действительно стоит настроить.

Почему соседи могут подключиться к Wi-Fi

Роутер Wi-Fi регулярно передает информацию о своем существовании и готовности принимать устройства. Тут его можно сравнить с маяком или радиостанцией — сигнал расходится во все стороны, а не только остается в квартире.

С технической точки зрения происходит следующее:

- Роутер транслирует идентификатор сети (SSID). Любое устройство поблизости автоматически видит, что такая сеть существует.

- Устройство может инициировать попытку подключения к Wi-Fi независимо от того, знает ли оно пароль. По стандарту роутер обязан принять запрос и начать процедуру аутентификации — служебный обмен, в ходе которого стороны согласовывают параметры защиты и ключи шифрования. Именно этот обязательный этап и становится потенциальной точкой атаки.

- Часть служебного трафика передается в открытом виде. В нем содержатся метаданные сети и криптографическое рукопожатие между клиентом и роутером. Данные не раскрывают пароль напрямую, но позволяют сохранить рукопожатие и проводить оффлайн-перебор пароля либо атаковать сам роутер через уязвимости протокола или прошивки.

Дальше все упирается в настройки. Проблемы возникают из-за трех типовых причин. Первая — это слабая или устаревшая защита. Например, старые протоколы (WEP, WPA) и неправильные режимы шифрования фактически не защищают сеть.

Вторая проблема — ошибки в прошивке роутера. Уязвимости позволяют обойти аутентификацию или получить доступ к управлению даже без знания пароля Wi-Fi. А третья — человеческий фактор. Простой пароль, включенный WPS, стандартные логины администратора — самые частые точки входа. Взлом в таких случаях не требует специальных знаний.

С чего начинается защита

Если роутер до сих пор использует WEP или WPA, фактической защиты сети нет. Эти протоколы основаны на устаревших алгоритмах шифрования, а их взлом возможен за считанные минуты с помощью стандартных инструментов. В современной сети их использование — лишь иллюзия безопасности.

Минимально допустимый стандарт сегодня — WPA2-PSK с шифрованием AES. Он по-прежнему широко поддерживается устройствами и при корректной настройке остается устойчивым к практическим атакам. Ключевое условие — использование именно AES (режим TKIP был добавлен для обратной совместимости и сам по себе содержит архитектурные слабости).

Лучший вариант — WPA3-Personal. В нем устранены уязвимости, связанные с перехватом рукопожатия, и усложнен перебор пароля. Однако переход на WPA3 возможен только в том случае, если его поддерживают все устройства в сети.

Выбор корректного протокола и режима шифрования определяет, будет ли дальнейшая настройка иметь смысл. Все остальное — надстройки над этой базой.

Настройка пароля Wi-Fi

Зачем менять локальный пароль администратора

Локальный пароль администратора нужен для доступа к панели управления роутера, то есть к месту, где включаются и выключаются ключевые функции сети: стандарт шифрования, WPS, гостевая сеть, удаленный доступ и обновления прошивки. Если этот пароль заводской или слишком простой, злоумышленнику даже не обязательно ломать Wi-Fi. Достаточно попасть в вашу сеть любым способом, после чего он сможет открыть админку и изменить настройки под себя.

Поэтому локальный пароль администратора должен быть отдельным от пароля Wi-Fi, уникальным и достаточно длинным. Это простая развязка прав доступа: пароль сети отвечает за подключение устройств, а пароль админки защищает контроль над самой инфраструктурой. Даже если ключ Wi-Fi когда-то утечет, у постороннего не будет рычага, чтобы переписать настройки и закрепиться в сети.

Почему «сложный» пароль — не значит длинный набор символов

Большинство взломов домашних Wi-Fi-сетей не связано с какими-то изощренными атаками. В реальности чаще всего используется перебор паролей — либо прямой brute force (атака полным перебором), либо словарные атаки, основанные на заранее подготовленных списках популярных комбинаций. Если пароль выглядит «человеческим» или укладывается в типовые шаблоны, его подбор — вопрос времени и вычислительных ресурсов.

Распространенная ошибка — делать пароль визуально сложным, но логически предсказуемым. Комбинации вроде SuperWiFi123 или HomeNet!2025 содержат заглавные буквы, цифры и символы, но при этом соответствуют популярным шаблонам, которые первыми попадают в словари атакующих. С точки зрения подбора такие пароли почти не отличаются от коротких.

Лучше работает длина и непредсказуемая структура. Пароль из 14–16 символов, составленный из нескольких несвязанных слов с добавлением цифр или разделителей, резко увеличивает пространство перебора.

Например, HomeWiFi123 подбирается сравнительно быстро, тогда как чайник-орбита-47-пинг практически неуязвим для словарных атак и при этом остается удобным для запоминания. Такой пароль сложно подобрать автоматически, невозможно угадать интуитивно, и при этом он не требует хранения в заметках или менеджере паролей.

Почему скрывать SSID бессмысленно

Совет «спрятать Wi-Fi-сеть» до сих пор часто встречается в инструкциях, хотя к реальной безопасности он отношения не имеет. При отключении трансляции SSID сеть действительно исчезает из стандартного списка доступных, но остается полностью видимой на уровне радиопротокола. Любой сниффер Wi-Fi-трафика без труда обнаружит такую сеть и все связанные с ней параметры.

Скрытая сеть может создавать дополнительные побочные эффекты. Устройства, которые уже знают ее имя, продолжают активно передавать SSID в эфир при попытках подключения. Это не только не скрывает сеть, но и делает ее поведение более заметным, а в некоторых сценариях даже упрощает отслеживание и идентификацию конкретной точки доступа.

В итоге скрытие SSID не повышает уровень защиты, но может привести к проблемам с подключением и нестабильной работе пользователей. Использовать этот прием можно разве что как косметическую меру, если важно не «светить» название сети в общем списке, но рассматривать его как элемент безопасности не имеет смысла.

Прошивка роутера — недооцененный фактор риска

Домашний роутер — полноценное сетевое устройство со своей операционной системой, веб-интерфейсом управления и набором сетевых служб. Как и в любом ПО, в прошивках роутеров регулярно обнаруживаются уязвимости — от ошибок аутентификации до возможности удаленного выполнения кода.

Наибольший риск представляют устройства, которые годами не обновлялись или используются с заводскими настройками. Веб-интерфейс без HTTPS, включенное удаленное управление и устаревшие компоненты могут позволить получить доступ к роутеру без знания пароля Wi-Fi. В таких сценариях атакуют не сеть, а саму точку доступа, обходя все пользовательские меры защиты.

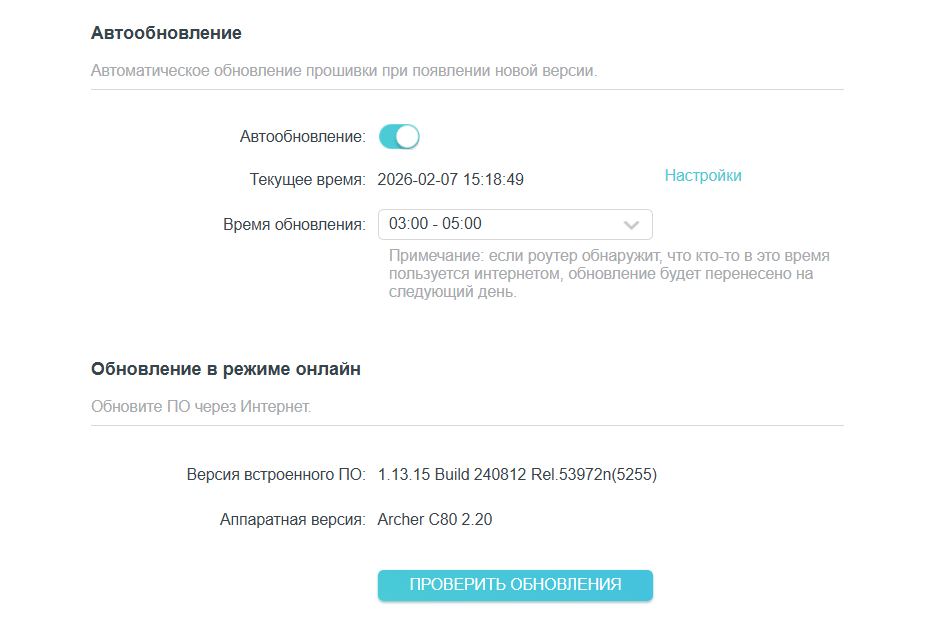

Минимальный набор действий здесь предельно практичен: проверить наличие обновлений прошивки, установить их вручную или включить автоматическое обновление, если оно доступно. Если производитель больше не выпускает обновления для конкретной модели, это сигнал не к дополнительным настройкам, а к замене устройства — поддержка безопасности заканчивается вместе с поддержкой прошивки.

Фильтрация по MAC-адресам

Фильтрация по MAC-адресам часто тоже позиционируется как дополнительная мера безопасности домашнего Wi-Fi. Идея проста — роутер разрешает подключение только устройствам с заранее прописанными адресами. На практике эта защита работает лишь против случайных подключений и не препятствует целенаправленным атакам.

Проблема в том, что MAC-адрес легко подменить, а саму информацию можно перехватить из эфира с помощью стандартных инструментов анализа Wi-Fi. Любой злоумышленник, даже с базовыми знаниями, может использовать чужой MAC-адрес для обхода фильтрации, оставляя основной пароль и протокол шифрования полностью уязвимыми.

MAC-фильтрацию можно рассматривать лишь как вспомогательный уровень защиты, но ни в коем случае не как замену современного шифрования. Она полезна для ограничения доступа случайных устройств, но реальную безопасность обеспечивает только корректная настройка WPA2/WPA3 и надежный пароль.

Что проверять регулярно

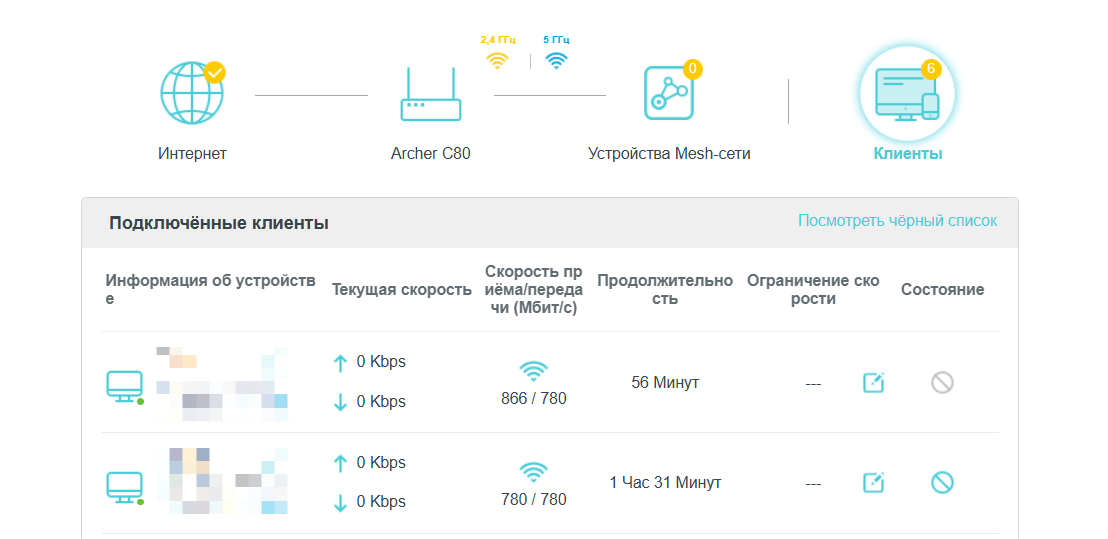

Большинство современных роутеров позволяют видеть список всех подключенных устройств. Это удобный инструмент, чтобы контролировать, кто использует вашу сеть, и вовремя заметить посторонние подключения. Рекомендуется периодически открывать интерфейс роутера и проверять список на предмет незнакомых устройств.

При обнаружении неизвестного устройства оцените ситуацию. Иногда это может быть телефон или умная станция, который ранее подключался к сети, либо устройство, которое использует вашу сеть с вашего согласия. Тем не менее такие подключения стоит рассматривать как сигнал к проверке настроек безопасности.

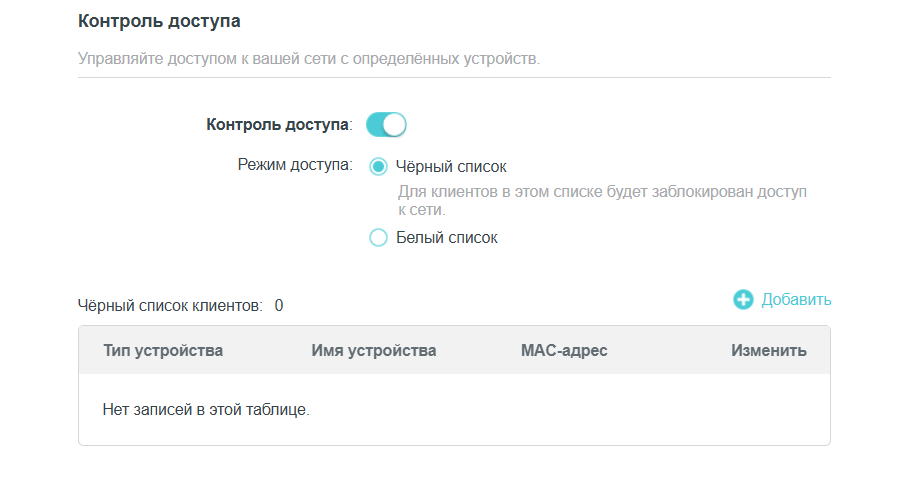

Если есть хоть малейшие сомнения в безопасности сети — лучше сразу сменить пароль Wi-Fi, добавить устройство в черный список и при необходимости перезапустить роутер. Регулярный мониторинг подключенных устройств позволяет вовремя заметить подозрительные подключения и предотвращает потенциальные попытки несанкционированного доступа.

Когда менять роутер TP-LINK, Netgear или Keenetic

Роутер необходимо заменить, если он не поддерживает современные протоколы безопасности — WPA2 или WPA3. Старые стандарты не обеспечивают надежной защиты даже при использовании сложных паролей, из-за этого сеть уязвима для автоматизированных атак и перебора ключей.

Еще один важный критерий — регулярные обновления прошивки. Устройства, которые не получают исправлений безопасности, остаются открытыми для известных уязвимостей. Старые модели часто не справляются с высокой нагрузкой, которую создают современные устройства — смартфонов, умных телевизоров и стриминговых сервисов, — что может снижать стабильность сети.

Современные роутеры решают часть проблем на уровне архитектуры, а не только через настройки. Они используют защищенное хранение ключей, улучшенные алгоритмы шифрования и встроенные механизмы защиты от атак. А сеть становится более устойчивой к современным угрозам и сокращает необходимость постоянной ручной настройки.

Минимальный ряд действий для защиты роутера Wi-Fi

Если оставить заводские настройки, сеть обычно защищена ровно настолько, насколько повезло с паролем и вниманием производителя к обновлениям. Для защиты домашнего Wi-Fi выполните минимальный набор шагов, который закрывает типовые сценарии несанкционированного доступа:

- Зайдите в панель управления (админку) из локальной сети. Подключитесь к своему Wi-Fi или к роутеру по кабелю, затем откройте в браузере адрес «шлюза» вашей сети, чаще всего это 192.168.0.1 или 192.168.1.1, и авторизуйтесь под учетной записью администратора.

- Смените локальный пароль администратора. В админке найдите раздел с учетными данными и замените заводской пароль на уникальный и достаточно длинный, не совпадающий с паролем Wi-Fi, чтобы даже при утечке ключа сети доступ к настройкам оставался закрытым.

- Закройте административную панель от внешнего доступа. В настройках управления отключите Remote Management и любой доступ по WAN, оставив вход в админку только из локальной сети, а при выборе протокола включите HTTPS и уберите устаревшие варианты.

- Отключите WPS. В разделе беспроводной сети полностью выключите WPS, включая режимы с PIN и подключение по кнопке, потому что на практике это часто самый короткий путь к вашей сети.

- Выберите корректный стандарт шифрования. В параметрах безопасности Wi-Fi установите WPA3-Personal, если его поддерживают все устройства, а если нет, выберите WPA2-PSK с AES и исключите WEP, WPA и WPA2 с TKIP, которые либо устарели, либо тянут за собой небезопасную совместимость.

- Поставьте длинный и непредсказуемый пароль Wi-Fi. Задайте ключ длиной от 14–16 символов и выше, лучше в виде фразы из несвязанных слов с цифрами или разделителями, избегая шаблонов вроде «название_сети+год», которые первыми попадают в словари перебора.

- Обновите прошивку и включите регулярные обновления. Проверьте в админке наличие новой версии прошивки и установите ее, затем включите автообновления, если они доступны, а если производитель уже не выпускает патчи для вашей модели, заранее планируйте замену устройства.

- Отключите лишние сервисы, которые расширяют поверхность атаки. В настройках роутера выключите неиспользуемые функции вроде UPnP, облачного управления, медиа-сервера и общего доступа к файлам, потому что каждая лишняя служба увеличивает число потенциальных точек входа.

- Регулярно проверяйте список подключенных устройств. Периодически открывайте список клиентов в админке и сверяйте его со своими устройствами, а при появлении неизвестного подключения сразу меняйте пароль Wi-Fi, проверяйте, что WPS выключен, и что админка не доступна извне.

- Сохраните резервную копию конфигурации. После всех изменений сделайте бэкап настроек в админке, чтобы быстро восстановить безопасную конфигурацию после сброса, замены роутера или изменений у провайдера.

Эти меры создают базовую, но надежную защиту, без которой остальные настройки почти бессмысленны.