Чем дальше, тем реже доводится нам быть свидетелями принципиального новых атак на киберсистемы. В самом деле, попробуйте вспомнить, когда последний раз вы слышали о неизвестном способе вывести цифровую систему из строя — но связанную не с какой-то конкретной уязвимостью, а с архитектурным, фундаментальным недостатком технологии? Что-нибудь вроде DDoS, которой сто лет в обед. Вопрос, почему так, сам по себе заслуживает отдельного разговора (едва ли дело в большей защищённости, продуманности новых устройств, скорее в замедлении эволюции техники). Но в любом случае, когда на глаза попадается история о новой находке такого рода, пройти мимо не получается никак — пусть даже и нет ещё полного понимания, как это работает и тем более как защититься.

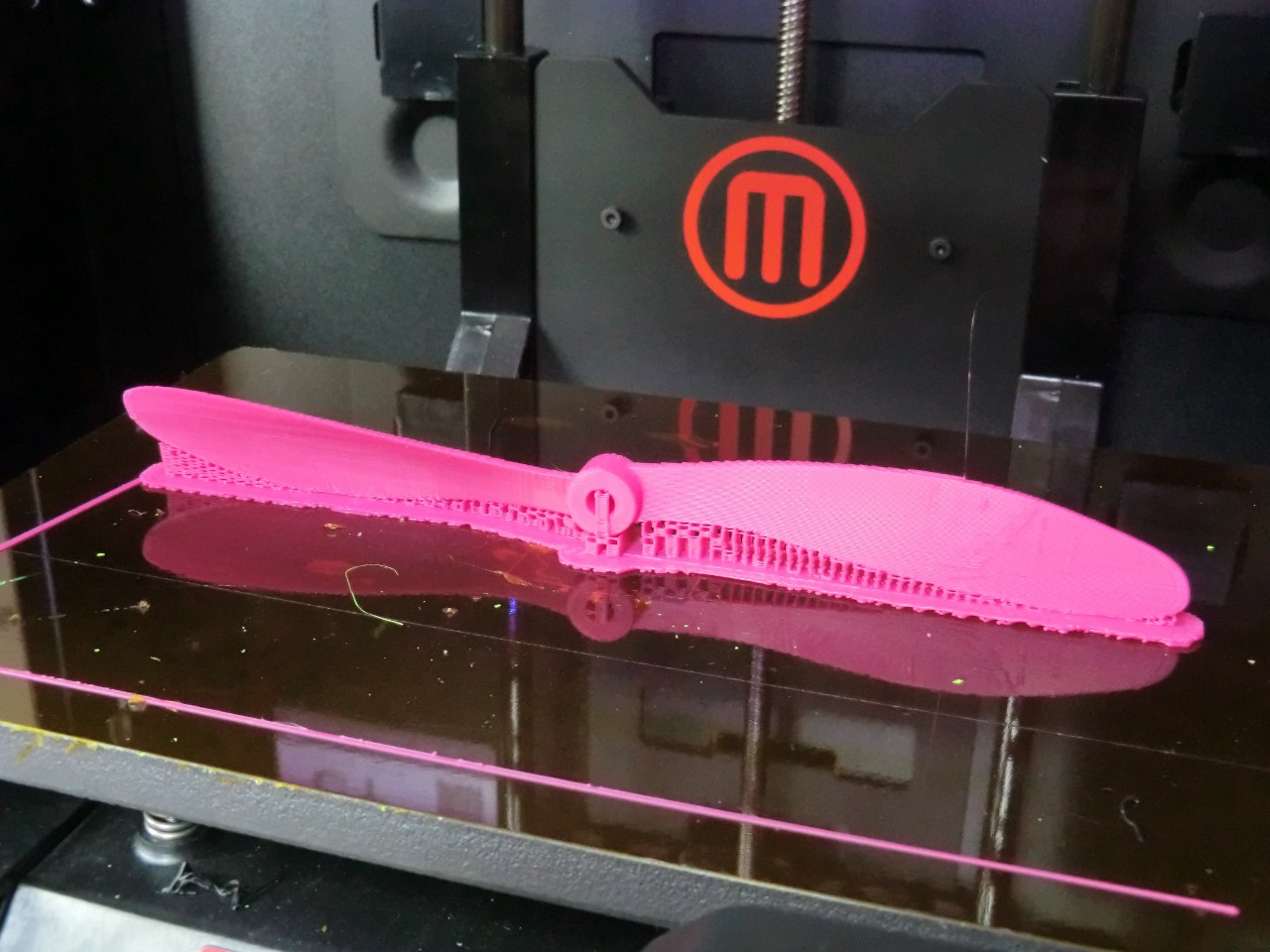

А начать позвольте издалека, с мысленного эксперимента. Представьте, что вы владеете неким производством, существенной частью которого является технология аддитивного мануфактуринга или, в простонародье, 3D-печати. То есть, грубо говоря, стоят один или несколько 3D-принтеров, выдающих готовые к употреблению детали. Напечатанные изделия прошли все требуемые проверки, они сертифицированы надзорными органами и месяц-год-два всё идёт как задумано: вы печатаете, покупатели пользуются. Но в один «прекрасный» день случается странное: техника, произведённая вами совсем недавно, вдруг начинает выходить из строя.

Производство приходится остановить. А проведённое расследование показывает, что провинились именно напечатанные детали: ломаются по причине «усталости», не выдерживают нагрузок, на которые вроде бы рассчитаны. Но как такое возможно, если всё на сто раз проверено конструкторами, временем, и техпроцесс не отличается от того, что был у вас и год, и два назад?

Тут, конечно, собираются все возможные эксперты и устраивается генеральная проверка: сличаются две детали — напечатанная только что и год назад. Неразрушающий контроль не обнаруживает абсолютно никаких отличий. Но вот когда детали разрезают, то под микроскопом в более свежей модели находятся мельчайшие дефекты: пустоты, словно бы специально оставленные принтером в несущих слоях. Конструкторы, впрочем, божатся, что ничего об этом не знают — и под нож попадает сам 3D-принтер. Тогда только и обнаруживается, что прошивка его кем-то модифицирована: неизвестный злоумышленник «научил» её оставлять микроскопические пустоты, катастрофически влияющие на прочность изделий.

Впрочем, этот сценарий ещё лёгкий. В другом даже вскрытие детали никаких отличий/дефектов не выявит. И тем не менее её механическая прочность на четверть меньше расчётной. Как такое могло случиться? Оказывается, модифицированная злоумышленником прошивка принтера «всего лишь» повернула деталь при печати на 90 градусов. И этого хватило, чтобы её характеристики существенно изменились.

К счастью, такая атака пока осуществлена только на лабораторном столе силами учёных — группы профессоров электротехники, электромеханики и кибербезопасности из Нью-Йоркского университета, придумавших её и опробовавших. Но если по духу она показалась вам знакомой, вы не ошиблись: подобные атаки уже проводились — в частности, вирусами семейства Stuxnet, выведшими из строя центрифуги для обогащения урана на секретном заводе в Натанзе, Иран. Там тоже было проникновение в самое сердце производства, знание тонкостей устройства промышленных систем, незаметное ими манипулирование.

Иначе говоря, несмотря на то, что пока это только теория, ничего принципиально неосуществимого в ней нет: она может быть реализована практически как группой частных лиц, так и (тем более!) спецслужбами. Цели, конечно, будут другими: не завод по обогащению урана, а, к примеру, производство турбин для гражданских авиалайнеров, автомобильный конвейер, завод по производству подушек безопасности и т.п. И чем дальше, тем тяжелее обещают быть последствия.

Рынок 3D-печати в последнее время вял, но продолжает расти — и аналитики констатируют интересный свежий тренд. Бытовая печать, о которой так много мечтали, увы, «не пошла». То есть продажи бытовых 3D-принтеров растут, но значительно медленней, чем принтеров профессиональных. И всё больше производителей ориентируются именно на профессиональный сегмент — выпуская модели 3D-печатающих устройств, пригодных для высокоточной прототипизации и прямого производства. Пока ещё 3D-печать готовых к употреблению деталей занимает лишь третье по важности место в статистике применения 3D-принтеров — уступая применению их для изготовления прототипов и тестовых моделей. Но роль печати в производстве растёт и в учетверившемся за следующие пять лет рынке именно печатное производство должно сыграть самую важную роль.

Иначе говоря, уже в ближайшем будущем напечатанные изделия войдут в жизнь каждого из нас. От них будут зависеть жизни пассажиров всех видов транспорта, работа коммунальных предприятий, другие производства. И вот что страшно: в дискуссии о security-аспектах 3D-печати мы всё ещё топчемся там же, где и пять лет назад.

Под «безопасностью 3D-печати» по-прежнему понимают в первую очередь возможность защитить интеллектуальную собственность (CAD-файлы, «исходники») от кражи, необходимость ограничить печать оружия, опасность раскрытия секретов различных продуктов (за счёт утечки всё тех же CAD-файлов), контроль за использованием оригинальных расходников и тому подобное. Почти никто до сих пор не задумывается о проблеме и последствиях взлома 3D-принтеров. По крайней мере нью-йоркская группа стала одной из первых, кто теоретически и практически продемонстрировал хотя бы некоторые слабые места технологии.

И вот теперь вопрос на миллион: как с такими атаками бороться? Прямое заимствование решений из других областей тут вряд ли поможет: очень уж специфическая схема. Здравый смысл, впрочем, подсказывает, что решение таки должно быть основано на стойком крипто и включать цифровую подпись прошивки принтера и CAD-файлов (потому что изменить «исходники» печатаемой детали даже проще, чем лезть в прошивку). Но как это осуществить на практике? Ни готовых решений, ни даже прямых ответов пока нет. Но поиск начался.

P.S. В статье использованы графические работы Creative Tools, NASA.