Компания Symantec опубликовала документ, в котором поясняется схема работы троянов семейства iBanking. Они поражают смартфоны с ОС Android и позволяют злоумышленникам обходить механизмы двухфакторной аутентификации, широко используемые в социальных сетях и системах электронных платежей. На сегодня это самые сложные трояны для мобильных операционных систем — и, похоже, корни у них российские.

По данным Symantec, вредоносные программы, нацеленные на пользователей мобильных гаджетов с ОС Android, стали исключительно востребованными на чёрном рынке. Многие из них обладают огромной функциональностью и продаются за баснословные суммы. Цена самых сложных доходит до $5 000.

За эти деньги атакующая сторона получает весьма сложного трояна, способного перенаправлять голосовые вызовы на смартфоне жертвы, скрыто включать встроенный микрофон и отслеживать перемещения по сигналам GPS/Wi-Fi/GSM/CDMA. Злоумышленник обретает также полный удалённый доступ к файловой системе смартфона. Всё это способствует распространению мобильных ботнетов, заражённые устройства в которых координируются по HTTP или даже посредством СМС — в зависимости от доступности интернета в текущий момент.

«Трояны семейства iBanking часто маскируются под легитимные программы, — поясняет представитель Symantec. — Они выглядят как клиенты социальных сетей, платёжных систем или даже как специализированные приложения для повышения уровня безопасности. Такая схема распространения используется при построении мобильных ботнетов и скрытого наблюдения за жертвами».

Высокая цена и сложность троянов свидетельствуют о том, что изначально они разрабатывались по заказу крупных ОПГ, получающих основной нелегальный доход от преступлений в сфере высоких технологий. Вероятно, затем произошла утечка кода, поскольку в последнее время специалисты Symantec отмечают значительное увеличение активности разных версий троянов семейства iBanking. Прогнозируется, что число заражений в ближайшей перспективе будет только расти.

Как это работает

Внедрение трояна на смартфон обычно происходит в результате многоходовой атаки. Сначала заражается персональный компьютер или ноутбук под управлением ОС Windows. Этот процесс бывает непросто определить, так как первое время никаких странных действий троянец не выполняет. У него минимальная сетевая активность, нет стремления внедриться в активные процессы или захватить побольше вычислительных ресурсов. Поэтому эвристика часто пасует перед такими тихонями, а сканер файловой системы определит трояна только в случае точного совпадения сигнатур с имеющимися в базе.

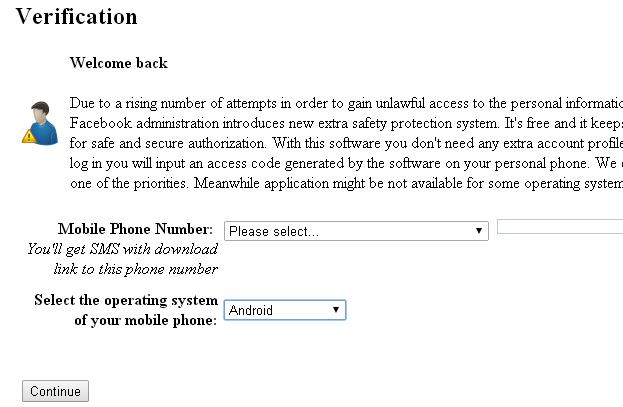

В какой-то момент при посещении страниц платёжных систем или социальных сетей браузер на инфицированном компьютере начинает показывать фальшивые рекомендации. Например, отображается уведомление о необходимости установить мобильный клиент или дополнительное приложение для продолжения работы с банковским сервисом либо социальной сетью. На уровне интерфейса всё выглядит убедительно, а поскольку жертвы считают программу легитимной, то большинство неискушённых пользователей не видят в ней никакой угрозы. Дополнительным каналом распространения стали QR-коды, содержащие ссылку на вредоносные инсталляционные пакеты *.apk.

После установки компонентов трояна iBanking на ПК и смартфон злоумышленники получают полный контроль над аккаунтами жертвы, включая системы мобильных платежей. Обычно уже с этого момента они могут выполнять любые операции от имени владельца и подтверждать их с его же смартфона.

Одноразовые пароли перехватываются из входящих СМС (зачастую — скрытно). Даже секретные фразы, произносимые хозяином счёта при общении с живым оператором, могут записываться в аудиофайл и отправляться злоумышленникам. Для этого достаточно вести запись только тех разговоров, которые происходят после набора одного из номеров горячей линии популярных платёжных систем.

О подобной тенденции среди вирусописателей ещё месяц назад сообщал специалист компании Eset Жан-Ян Бутин (Jean-Ian Boutin): «Способ, которым внедряются трояны семейства iBanking, довольно обычный, однако впервые мы наблюдаем столь массовую атаку. Двухфакторная защита в соцсети Facebook и других системах становится всё более распространённой, поэтому традиционные методы кражи пароля теряют свою эффективность. В то же время изменение политики безопасности — отличный предлог подсунуть трояна».

Аналитик группы противодействия сетевому мошенничеству компании RSA Security Даниэль Коэн (Daniel Cohen) отмечает, что при написании многих троянцев iBanking использовались продвинутые техники обфускации кода и защиты от реверс-инжиниринга. В них применяются шифрование связанных XML-файлов по алгоритму AES, определение запуска в виртуальной машине и другие методы, затрудняющие как ручной анализ специалистами, так и автоматическое распознавание антивирусами.

«Это типично для высококлассных вредоносных программ, ориентированных на ПК, но впервые было столь тщательно реализовано на уровне мобильных приложений», — поясняет Коэн.

Авторами троянов iBanking называет себя группа GFF. Она продолжает продавать их даже после утечки исходного кода. «Публикация исходного кода троянов совпала со значительным всплеском активности модификаций iBanking, — сообщил во вторник представитель Symantec. — Наши исследования показывают: несмотря на наличие бесплатной версии, большинство крупных ОПГ продолжают делать выбор в пользу платной. По всей видимости, так они хотят заручиться обновлениями и технической поддержкой со стороны GFF».

Если раньше вирусы и другие вредоносные программы писали преимущественно ради забавы, то сейчас они используются в основных схемах получения дохода в теневой экономике. Установить антивирусные программы на свои компьютеры и мобильные гаджеты желательно, хотя и недостаточно. Главный способ противодействия современным сетевым угрозам – постоянное повышение своего технического уровня и соблюдение правил безопасности.