Израильская фирма Check Point информирует о появлении новой разновидности трояна Simplocker, заражающего мобильные устройства с ОС Android. В нём использованы другие методы стимуляции к установке, более агрессивные средства шантажа и нетривиальный канал связи с управляющими серверами.

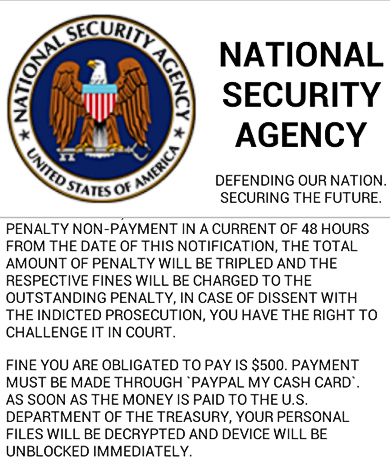

Обновлённая версия трояна выполняет шифрование файлов, удаляет оригиналы и блокирует экран, выводя оверлеем сообщение с требованием выкупа. В тексте от имени АНБ и Министерства финансов США требуется перевести «штраф» в размере $500 через PayPal на указанный счёт, иначе сумма задолженности будет расти каждый день. Предлоги указываются разные, а текст копирует по стилю официальные уведомления.

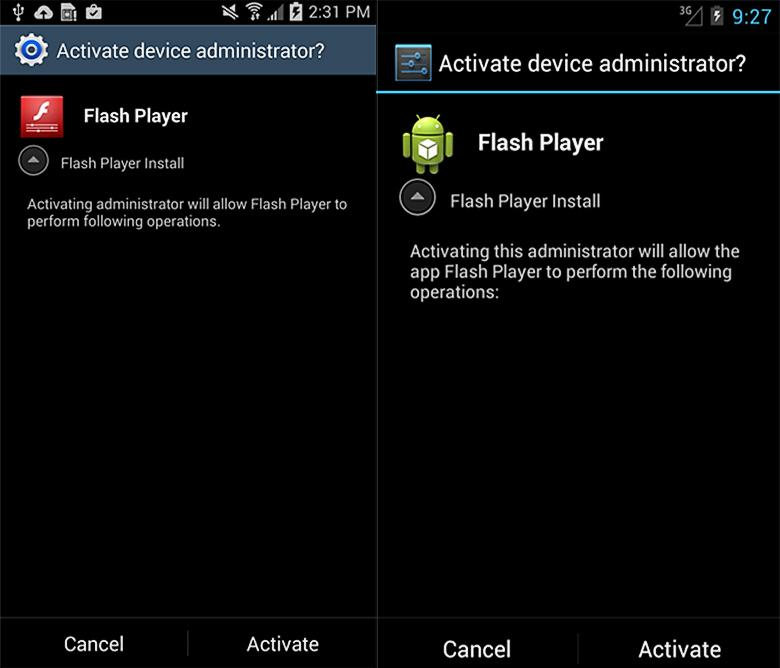

Троян не только имитирует сообщения от правительственных организаций, но и маскируется под популярные программы – в частности, магазины приложений и Flash Player. Выдаёт его запрос прав администратора, который утилиты без системных функций никогда не делают.

По словам руководителя исследовательской группы Check Point Офера Каспи, троян сложно удалить после того, как он получит контроль над устройством. Зашифрованные файлы практически не могут быть восстановлены без получения ключа, поэтому у жертвы есть два варианта: заплатить за расшифровку требуемую сумму (обычно это $500) или сделать сброс до заводских установок, потеряв все личные данные.

Про необходимость делать бэкапы, облачную синхронизацию и элементарные правила безопасности можно писать хоть каждый день. Массовое заражение по-прежнему становится возможными из-за того, что уровень компетентности пользователей неуклонно падает. Simplocker даже не содержит каких-либо средства для обхода защиты Android. Он лишь просит дать ему необходимые привилегии у самого пользователя. Несмотря на очевидную уловку, многие становятся жертвами и собственноручно разрешают вредоносную активность неизвестному приложению.

По данным Check Point число инфицированных устройств исчисляется десятками тысяч. Оно продолжает расти даже после начала целенаправленной борьбы с трояном, выпуска бесплатных антивирусных утилит и разъяснительной работы. Некоторые даже заплатили по несколько раз, чтобы получить свои файлы обратно. Они либо заражались повторно, либо просто не считали нужным принять меры даже после того, как столкнулись с откровенным шантажом.

Большинство троянов-вымогателей не хранит ключ локально, а получает его с одного из управляющих серверов. Это затрудняет восстановление файлов, поскольку ключ каждый раз оказывается разный, а взять его негде. Поэтому, столкнувшись с началом эпидемии, антивирусные компании часто используют метод sinkhole для выявления и блокировки управляющих серверов ботнета. Без них троян лишается возможности шифровать файлы уникальным ключом и своей главной вредоносной функции.

Большинство троянов общаются с C&C серверами по протоколу HTTP или HTTPS. Такой трафик достаточно специфичен, поэтому его сравнительно легко отследить. Существует целый ряд отработанных методик по выявлению и ликвидации таких ботнетов при содействии провайдеров.

У новой версии Simplocker связь с C&C серверами устанавливается по протоколу обмена мгновенными сообщениями XMPP (ранее известному как Jabber), поэтому трафик троянов теряется на общем фоне. Использование XMPP также делает невозможным блокировку определённых узлов по URL.

Есть и другие причины использовать основанный на XML протокол в целях управления зловредами. Поскольку в нём применяются сторонние и уже присутствующие в Android библиотеки, то троян получается небольшим и не требующим установки дополнительных компонентов. Так как XMPP поддерживает TLS, связь между заражённым устройством и командным сервером шифруется стандартными средствами.

Дополнительную сложность блокировки ботнета представляет использование в нём узлов сети TOR. Помимо ключей шифрования троян получает таким же образом и команды. Среди них могут быть задания по отправке SMS или выполнению звонков на платные номера, поиск и отправка паролей, рассылка спама, удаление пользовательских файлов на устройстве и другие.

Получив несколько образцов новой версии трояна, исследователям Check Point всё же удалось перехватить сотни тысяч сообщений, отправленных по XMPP между серверами C&C и на зараженные мобильные устройства. Все они содержали информационный мусор, внедряемый с целью затруднения анализа пакетов. Преодолев методы обфускации, им удалось прочитать содержимое всех сообщений.

Анализ показал, что запрашиваемая вымогателями сумма меняется. Она варьирует от $200 до $500, и около 10% жертв спешат сделать платёж в первые же часы. Авторы Simplocker уже получили по меньшей мере полмиллиона долларов, и наверняка это лишь верхушка айсберга. Специалисты Check Point получили только какую-то часть управляющих сообщений. Реальные масштабы инфекции по их мнению в разы больше.

Было отмечено, что после успешного заражения троян определяет месторасположение устройства по данным GPS или оператора сотовой связи. Зная, где находится жертва, троян выводит адаптированное для жителей данного региона сообщение. Локализация выполнена довольно тщательно, что подчёркивает высокий уровень преступной группы. Примерно две трети инфицированных гаджетов обнаружены на территории США. На втором месте по числу заражений стоит Азия, а замыкает список Европа. В России тоже отмечались случаи заражения, но полной уверенности в том, что речь идёт именно о новой версии Simplocker пока нет.

В настоящее время сотрудники Check Point и других антивирусных компаний стараются определить и изолировать C&C серверы ботнета. Операторам XMPP-серверов отправлены уведомления, и тысячи используемых для управления трояном аккаунтов уже заблокированы. Однако авторы трояна тоже не теряют времени и придумывают обходные пути.