Программы защиты от утечек (DLP-системы) создавались в помощь службам безопасности. Но при неправильной настройке ПО становится мало полезным: система будет видеть утечки, где их нет, или упускать реальные «сливы». Этот текст будет полезен тем, кто только начинает работу с программой.

Неуниверсальный стандарт

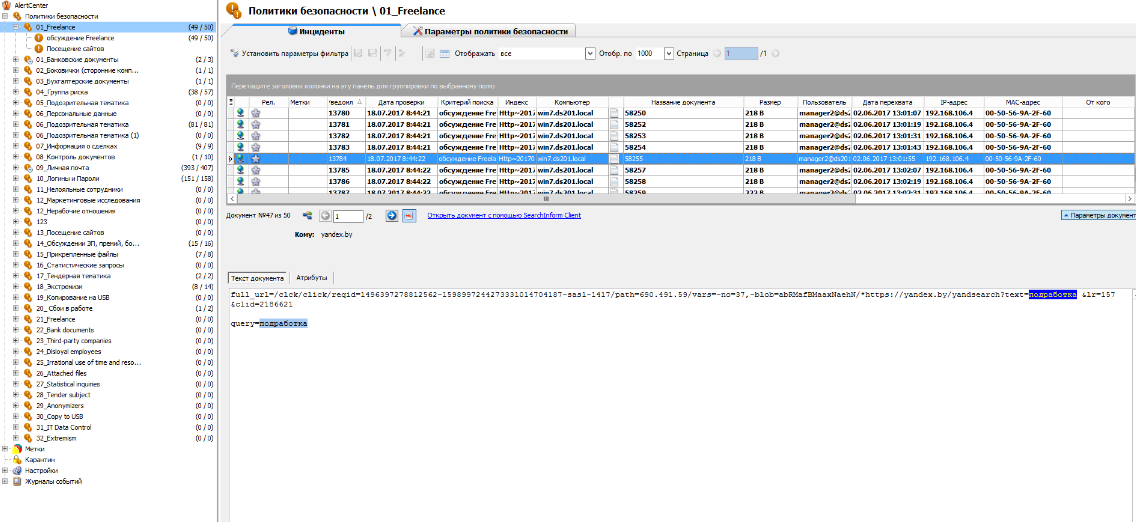

DLP анализирует все действия сотрудников за рабочими компьютерами и это огромный массив информации. Чтобы распознать в нем инциденты, системе нужно задать правила поиска нарушений – политики безопасности. На помощь приходят вендоры, в любой DLP есть набор предустановленных политик против самых распространенных угроз. Часто для отдельных отраслей бизнеса разрабатывают специальные политики. Это удобно и до определенной степени надежно: у хороших вендоров есть наработанная экспертиза, они аккумулируют опыт множества клиентов и знают, какие проблемы стоят острее всего.

Но нельзя верить вендорам, которые убеждают, что стандартная политика «из коробки» сразу даст максимальный результат. Этого не случится просто потому, что двух одинаковых компаний, даже в рамках одной сферы, не существует. Везде свои особенности – от принятого в отрасли сленга до тонкостей бизнес-процессов. Поэтому политики надо дорабатывать.

Для примера: Один из наших клиентов – руководитель службы ИБ в логистической компании, впервые внедрив DLP, решил опробовать стандартную политику – поиск игроманов. Кроме прочего, политика анализирует переписки пользователей, ищет в них выражения из словаря, принятого в сфере азартных игр. Программа считала инцидентом каждый случай, когда кто-то из сотрудников употреблял слово «ставка». Но в логистике есть термин «ставка фрахта», обозначающий цену на перевозку, и эти ставки в коллективе обсуждались постоянно. Соответственно, поставив политику выявления игровой зависимости на автоматическую отработку, ИБ-специалист получил сотни тысяч ложных инцидентов – как если бы вся компания вместо работы просиживала в казино.

А где-нибудь в металлообработке политика отработала бы чисто – там в профессиональном сленге слова «ставка» нет, значит, и количество ложных срабатываний было бы относительно невелико.

Широко и узко

Большое количество ложных сработок обычно говорит о том, что политика безопасности настроена слишком «широко». Такие политики не учитывают особенности бизнес-процессов. Например, оповещения в СБ приходят каждый раз, стоит сотрудникам зайти на сайты поиска вакансий. При этом HR-отдел, который работает с такими сайтами каждый день, завалит СБ алертами на пустом месте. Хотя решение на поверхности – нужно просто настроить исключения для определенных групп сотрудников.

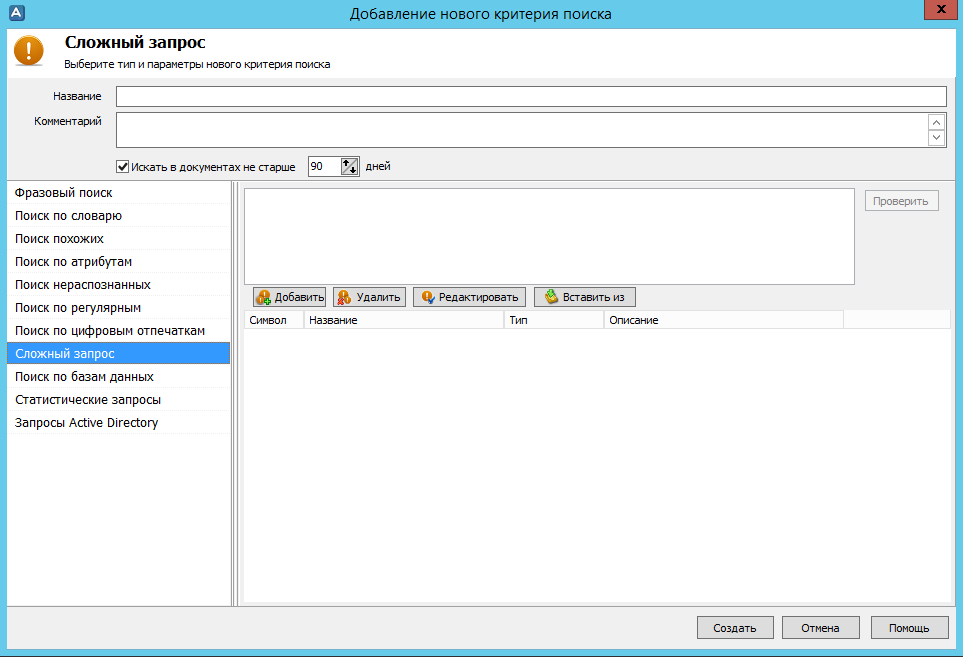

Сузить фронт работ для политики можно, добавив дополнительные условия поиска инцидентов. При этом важно не переборщить, ведь иногда «отсев» становится слишком избирательным.

Для примера: На заводе-поставщике деталей для оборонки в DLP настраивают контроль пересылки документов: тайну составляют чертежи, поэтому ищут все случаи, когда файлы в формате .dwg отправляют на личные почтовые ящики. С такими параметрами политика безопасности становится точной и без проблем «ловит» все подходящие инциденты. Но стоит сотруднику сохранить свой чертеж в .pdf, политика пропустит утечку.

При этом понятно, что pdf-документов в компании множество, а чертежей среди них будет – по пальцам пересчитать. Если настроить политику еще и на перехват .pdf, служба безопасности утонет в оповещениях, которые даже разобрать вручную будет проблематично. Здесь нужно применять другие параметры, например, работать с оптическим определением контекста в документе. И эта тонкая настройка, по большому счету, может быть бесконечной.

Важно держать баланс. Перед СБ постоянно стоят две разнонаправленные задачи. Первая – сформировать четкую политику, которая будет давать минимальное количество ложных срабатываний. Вторая – не упускать в этой политике важные инциденты.

Что такое «хорошо»

Оптимальный вариант – несколько четко настроенных, но простых политик, которые «закрывают» все критичные области. При этом слишком много мелких политик отрабатывать тоже сложно. Поэтому нужно сосредоточиться на том, что конкретно нуждается в контроле.

Зрелые компании, которые ясно видят задачи информационной безопасности, не просто учитывают бизнес-процессы, но отдельно контролируют каждый из них. Это не просто «взять на карандаш отдел снабжения». Нужно разложить рабочий день менеджера на составляющие и выделить тонкие места – скажем, пристально наблюдать за процессом подготовки коммерческих предложений, от редактирования документа до отправки по почте или на печать.

Для примера: В компании стоит задача контролировать передачу файлов на USB-устройства. Компьютеров много, портов – еще больше, но сотрудников, которым в работе действительно могут понадобиться флешки, гораздо меньше. Зачем они, например, сотрудникам call-центра? Чтобы не создавать дополнительной работы, службе безопасности стоит заблокировать USB-порты в отделах, где ими не пользуются. Тогда будет проще отслеживать потенциальные нарушения там, где они наиболее вероятны, и не разбираться в ворохе алертов о скопированных на флешку картинках с котиками.

Эффективный метод – создавать политики в ответ на актуальные угрозы из практики. Например, просматривая отчеты DLP по отсылаемой сотрудниками почте, специалист ИБ обнаруживает, что один из менеджеров сам себе отправил письмо с важными документами. При этом у него был доступ к корпоративной почте с мобильного телефона. То есть в любой момент вне офиса он мог зайти в «отправленные» и выгрузить оттуда письмо с конфиденциальными вложениями – а это потенциально опасная ситуация. Так у нас возникла идея создать специальную политику по «письмам самому себе», и она еще не раз оправдала себя в поиске подобных хитрецов.

Настроил и забыл?

Практика показывает, что только на первоначальном этапе уходит до полугода, чтобы сформулировать рабочие политики и снизить количество ложных срабатываний. Совсем избавиться от них не удастся, но даже пара сотен «пустых» оповещений вместо десятка тысяч – хороший результат. При таком объеме у службы безопасности хватит времени, чтобы просмотреть и изучить каждый найденный инцидент.

Но и на этом настройка системы не заканчивается, так что DLP не получится «поставить и забыть». ИБ-повестка постоянно меняется. Например, сотрудники научатся обходить привычные правила: поймут, что служба безопасности через DLP может просматривать даже удаленные сообщения в Skype, и уйдут в другой мессенджер. Придется постоянно держать руку на пульсе, адаптироваться и создавать новые политики безопасности.

Кроме того, необходимо уделять время изучению инцидентов, проводить так называемую ручную аналитику. Политики – только сигнализация о нарушениях, она не решает проблемы. Зато это удобный инструмент, чтобы начать расследование, зная, куда именно смотреть.

Для примера: В компании настроена политика по откатной тематике, которая зафиксировала подозрительную переписку менеджера с контрагентом: проскочило слово «вознаграждение». Но больше нет никаких явных фактов, что они вошли в сговор. Ну и что, что вознаграждение? Кому? Какое? За что? Может, это вознаграждение в виде букета цветов, который вряд ли можно назвать откатом.

Но это не значит, что DLP отработала впустую. Зачастую подобные неоднозначные сработки – ниточка, которая позволит распутать целый клубок нарушений. Зацепившись за одну фразу, СБ «подняла» прошлую переписку, изучила сленг, связи, психологические профили участников беседы, и выяснила, что в компании налажена откатная схема. Мошенники действовали очень осторожно, ничего не обсуждали напрямую и прокололись всего раз. Этого хватило, чтобы среагировала политика – но без внимательности СБ инцидент был бы упущен.

Вместо вывода

Индивидуальная настройка и грамотное использование DLP – всегда вопрос опыта. Чем больше практики, тем легче дается калибровка. Кроме того, ведущие вендоры предлагают поддержку на всех этапах использования своих систем. Например, у нас есть отдел внедрения, который обучает настройке и работе с DLP, чтобы клиенты могли как можно раньше начать использовать софт по полной.

А если у службы безопасности не хватает собственных ресурсов или времени на глубокие расследования с помощью DLP, можно воспользоваться ИБ-аутсорсингом. В этом случае эксперты берут на себя разворачивание, настройку и работу с ПО, а заказчику предоставляют готовые отчеты об уровне информационной безопасности в компании. Это удобно, чтобы «подсмотреть» за работой профессионалов и взять на вооружение пару-другую практик.