За последние 15 лет решения для корпоративной информационной безопасности – DLP-системы эволюционировали так сильно, что превратились в настоящих многозадачных «роботов», способных заменить собой целый арсенал решений. Они и утечку остановят, и откатчика найдут. Но так было не всегда. Как росли возможности DLP – на примерах из практики.

1. Контроль каналов коммуникации

Первоначальная задача DLP – предотвращать утечки информации. Хорошая система умеет видеть попытки пользователей слить данные за пределы компании любым способом. Поэтому на первом этапе нужно было научить систему контролировать как можно больше каналов передачи информации: почту, мессенджеры, веб-трафик, облака и съемные носители. Отправка документов на принтер тоже попала в фокус, ведь в распечатанном виде можно вынести любые конфиденциальные документы.

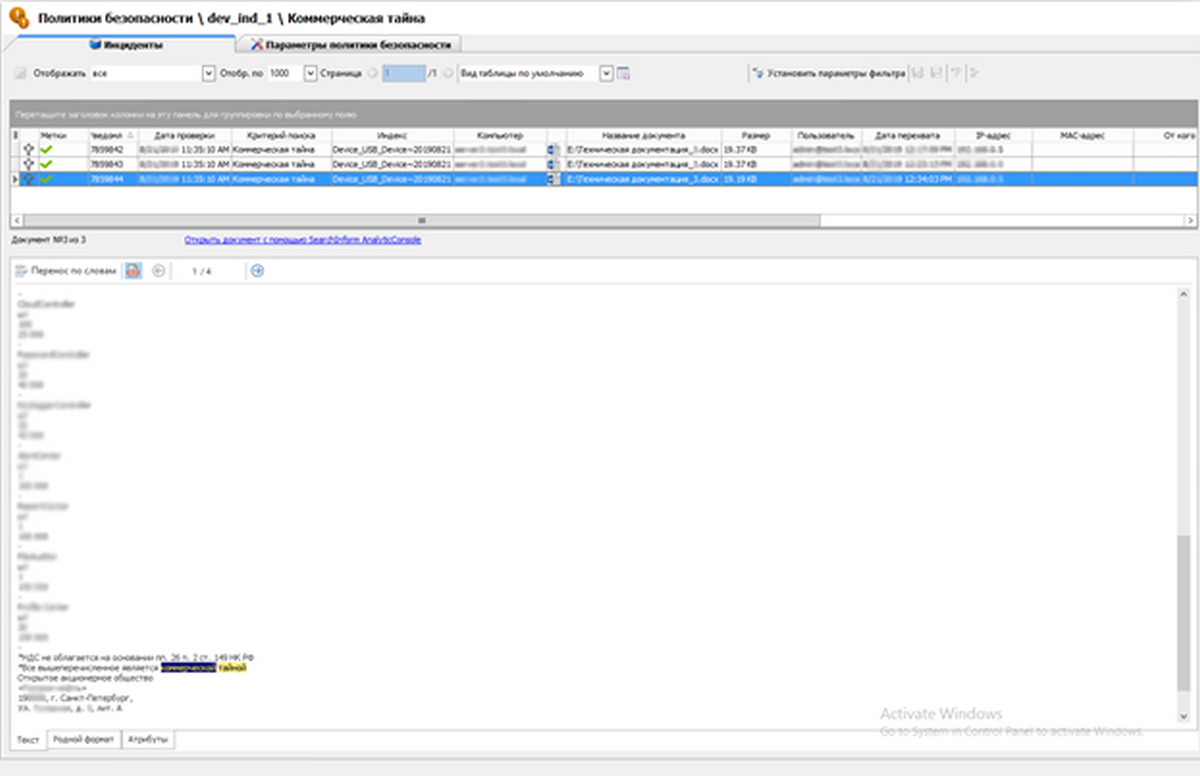

Классическое расследование в DLP выглядит так:

В крупном холдинге система зафиксировала, что кто-то скопировал документы с грифом «коммерческая тайна» на флешку. Это серьезное нарушение внутреннего регламента. Выяснилось, что файлы копировали на компьютере одного из топ-менеджеров. Настройки безопасности в DLP автоматически зашифровали их содержимое. Теперь прочесть документы можно было только с компьютера внутри компании – в любом другом месте они бы просто не открылись.

Утечку предотвратили, но нужно было понять, зачем сотрудник копировал ценную информацию и что собирался с ней делать. Поэтому в DLP проанализировали его переписку. В мессенджерах предприимчивый менеджер открыто хвастался, что компания его друзей скоро «оставит с носом» всех остальных игроков на рынке, включая его нового работодателя. Выходит, что сотрудник, получив доступ к проектной документации, решил поделиться ею с бывшими коллегами.

У службы безопасности не осталось сомнений, что имел место корпоративный шпионаж: с работником попрощались.

2. Анализ и аналитика

Не утечками едиными страдают компании. Точнее так: утечки часто – это только примета преступления: мошенничества, боковой схемы, кражи, другого преступного действия. Но иногда они обходятся и вовсе без утечки информации. Чтобы считывать даже неоднозначные приметы преступлений в действиях сотрудников, DLP обрастали аналитическими возможностями.

Системы расширяли словарный запас, чтобы понимать язык преступлений, учили морфологию, чтобы не пропускать эти слова в измененной форме. Чтобы находить уловки пользователей по маскировке текста (например, набору “a” латиницей вместо «а» кириллицей) и решить проблему поддержки иностранных языков, DLP стали поддерживать стандарт кодирования символов Unicode.

Чтобы «читать» текст с изображений, в том числе сканов и фотографий документов, DLP дополнили OCR-модулями. Впоследствии эту же технологию развили для «расшифровки» аудиозаписей (speech-to-text).

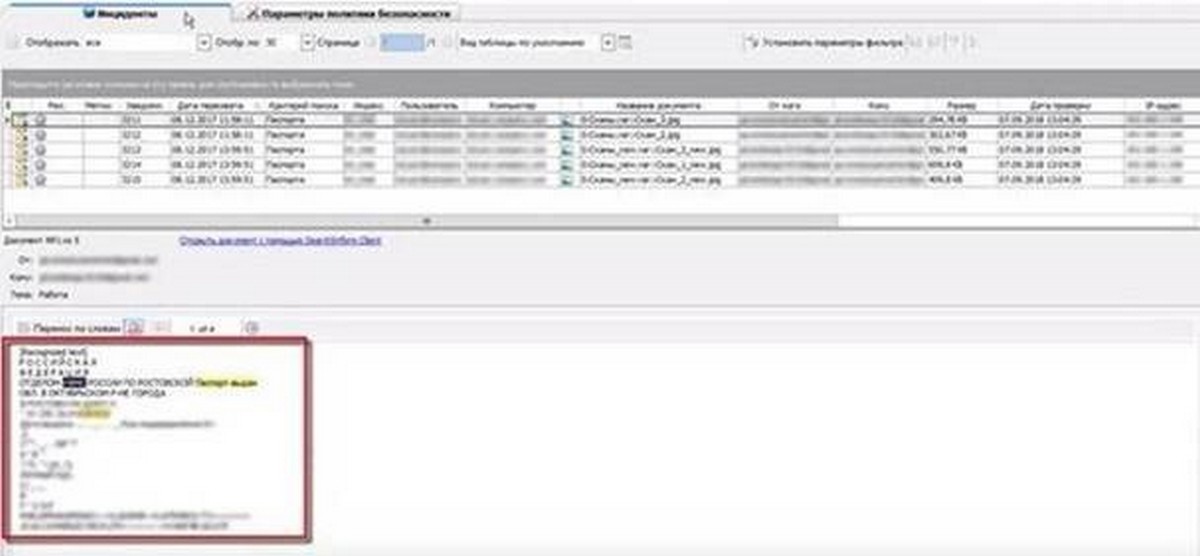

На практике это удобно, чтобы раскрывать нестандартные инциденты:

В одной туристической компании DLP-система зафиксировала, что сотрудник пересылает на личную почту письмо с вложениями в формате JPG. С помощью технологии OCR система распознала текст с изображений и определила, что файлы содержали номера паспортов. Это были сканы документов с персональными данными, отправлять такие за пределы компании – грубое нарушение политики безопасности.

В DLP установили, что письмо отправляли из-под учетной записи штатного дизайнера. Все сканы назывались однотипно, некоторые – с припиской «new». При этом OCR-модуль показал, что текст внутри документов один и тот же, то есть паспортные данные в копиях не менялись. Это насторожило службу безопасности. В архивах системы подняли записи с монитора дизайнера – оказалось, что в сканах паспортов с помощью Photoshop она меняла фотографии. А это подделка документов. В стенах компании, по сути, совершалось преступление. Это означало, что визит правоохранительных органов был вопросом времени.

3. Выявление неблагонадежных сотрудников

Все ли сотрудники одинаково склонны нарушать правила информационной безопасности? Как распознать у них криминальные тенденции? Как предугадать, от кого именно ждать беды? Чтобы ответить на эти вопросы, разработчикам предстояло научить DLP-системы разбираться в людях.

Стали развиваться инструменты анализа пользовательского поведения. Одни вендоры взяли на вооружение технологии UBA/UEBA. Но они определяют только отклонения от типичного поведения сотрудника — это, по сути, комплекс статистических алгоритмов. В нашей DLP они реализованы еще 7 лет назад. Но проблема в том, что отчеты статистики никак не прогнозируют, что человек замыслил неладное. Они предполагают большое количество ложноположительных сработок, потому что человек мог изменить поведение по сотне разных причин.

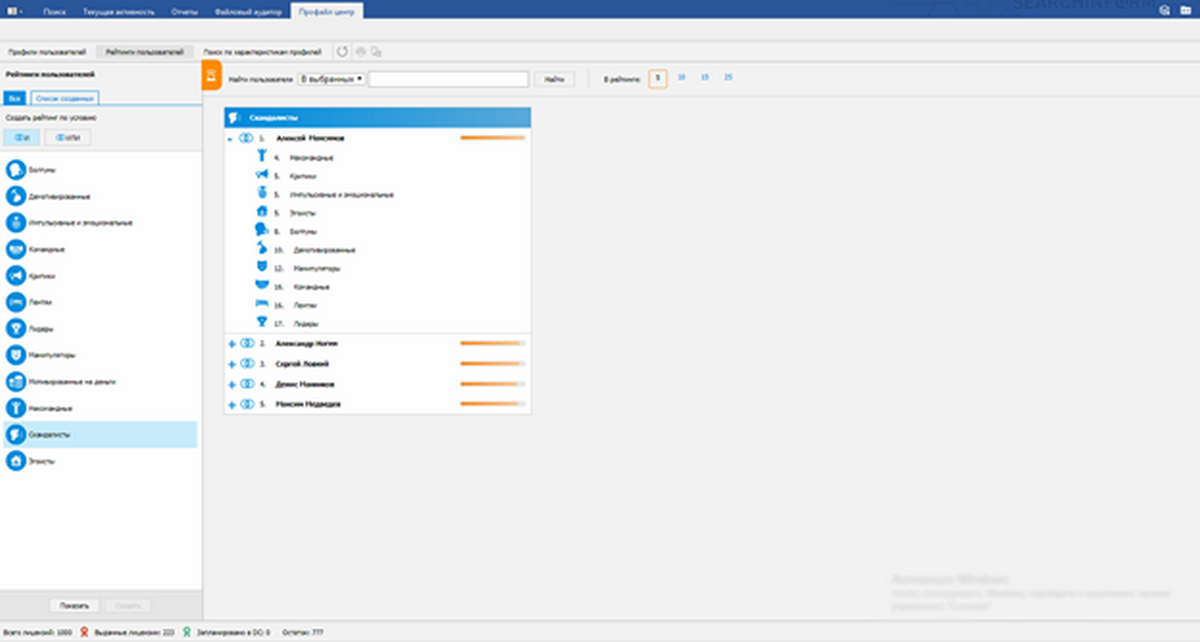

Поэтому мы как альтернативу UBA/UEBA стали развивать автоматизированный профайлинг (подробно рассказывали о нем здесь и здесь). По манере переписки профайлинг определяет характер, сильные и слабые стороны, ценности и мотивы сотрудников. С таким подходом распознать потенциальные источники угрозы становится проще.

Вот пример:

В крупной компании рассматривали кандидата на позицию старшего финансового консультанта. На собеседовании мнения HR-службы и отдела безопасности разошлись. Непосредственный руководитель и HR настояли на том, что соискателя нужно взять на испытательный срок. Спецы по безопасности были против – он проявил некоторую агрессивность, путался в ответах на вопросы о прошлой работе и опыте, а «поднятые» службой безопасности материалы были очень неоднозначными. Сошлись на том, что новичка нужно поставить на особый контроль. В течение двух месяцев модуль «СёрчИнформ Profile Center» в DLP составлял его профиль, в котором зашкаливали показатели эгоистичности, лживости и агрессивности. Сотрудник возглавил риск-рейтинг «Скандалисты».

Вскоре предупреждения модуля подтвердились. DLP, настроенная на поиск негатива в адрес компании, перехватила его переписку на публичном форуме. Сотрудник делился «мнением» о новом месте работы: называл руководителей «неадекватными параноиками», коллег – «идиотами», жаловался, что якобы страдает от переработок, хотя на деле ни разу не задержался в офисе. Это не укладывалось в представление работодателя о должном поведении сотрудника. В результате новичку отказали в работе по результатам испытательного срока.

4. Контроль привилегированных пользователей

За некоторыми специалистами в штате уследить сложнее – речь о знатоках IT с правами администраторов, которые могут устанавливать и удалять ПО, распределять доступы, удаленно управлять ПК и серверами. Если эти сотрудники задумают навредить работодателю, у них больше возможностей обходить системы контроля.

Удаленный доступ кроме того дает злоумышленникам возможность действовать «чужими руками». Упрямые цифры статистики подтверждают, что угроза более чем распространенная. Использование ПО удаленного управления для кражи данных – один из главных трендов 2018 года.

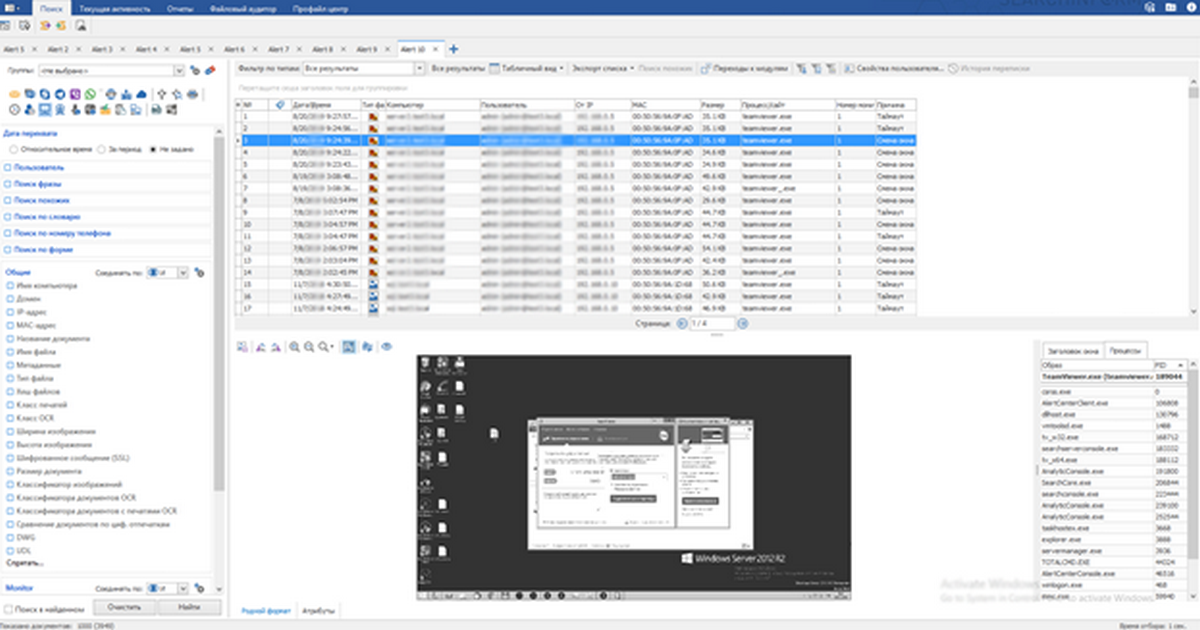

Вот типичный случай:

В строительной компании DLP зафиксировала, что на компьютере рядового сотрудника появились конфиденциальные документы, права работать с которыми у него не было. Служба безопасности начала расследование. Сотрудника опросили – выяснилось, что он даже не подозревал о наличии у себя таких документов. Тогда в DLP отследили путь файлов и обнаружили, что их загрузили на ПК из другого хранилища с помощью TeamViewer.

Дальнейшее расследование показало, что удаленным доступом пользовался системный администратор. Чтобы не подставляться самому, он использовал чужой ПК как временное хранилище конфиденциальных данных до передачи их третьим лицам. Сам сотрудник, неподкованный в технических вопросах, даже не замечал подключений. Так добропорядочный специалист стал невольным соучастником в сливе информации.

«СёрчИнформ» стал первым из вендоров DLP, кто сумел реализовать в своей системе возможности по контролю привилегированных пользователей. Программа фиксирует любые удаленные подключения, «видит» все скопированные и вставленные файлы на компьютере пользователя и на всех (в т.ч. виртуальных) машинах, к которым он дистанционно подключается. Для «исходного» и «терминального» компьютеров можно задать разные правила безопасности. Например, разрешить копирование на компьютере пользователя, но запретить вставку на удаленном, и наоборот.

5. Аудит доступа к файлам

Разграничение доступов к конфиденциальной информации – базовый принцип безопасности. Сделать это можно простыми средствами – например, в Active Directory для ПК на Windows. Но сначала нужно разобрать весь массив документов в компании, определить, какие из них наиболее критичные и должны быть ограничены в использовании. Вручную это долго и малоэффективно, специальное ПО существует, но работает в отрыве от DLP.

Поэтому служба безопасности рискует не среагировать вовремя, когда конфиденциальный документ попадает не в те руки. Такие осечки случаются даже в компаниях с развитой культурой обращения с данными.

Вот как это бывает:

Крупный ритейлер заказывал дорогостоящие исследования рынка (стоимость одного – примерно 100 тысяч долларов). Спустя всего неделю, после того, как компания получила очередной документ, он обнаружился в даркнете, а потом и в общем доступе – в интернете.

Когда стали разбираться в обстоятельствах, выяснилось, что доступ к файлу был еще у 200 сотрудников.

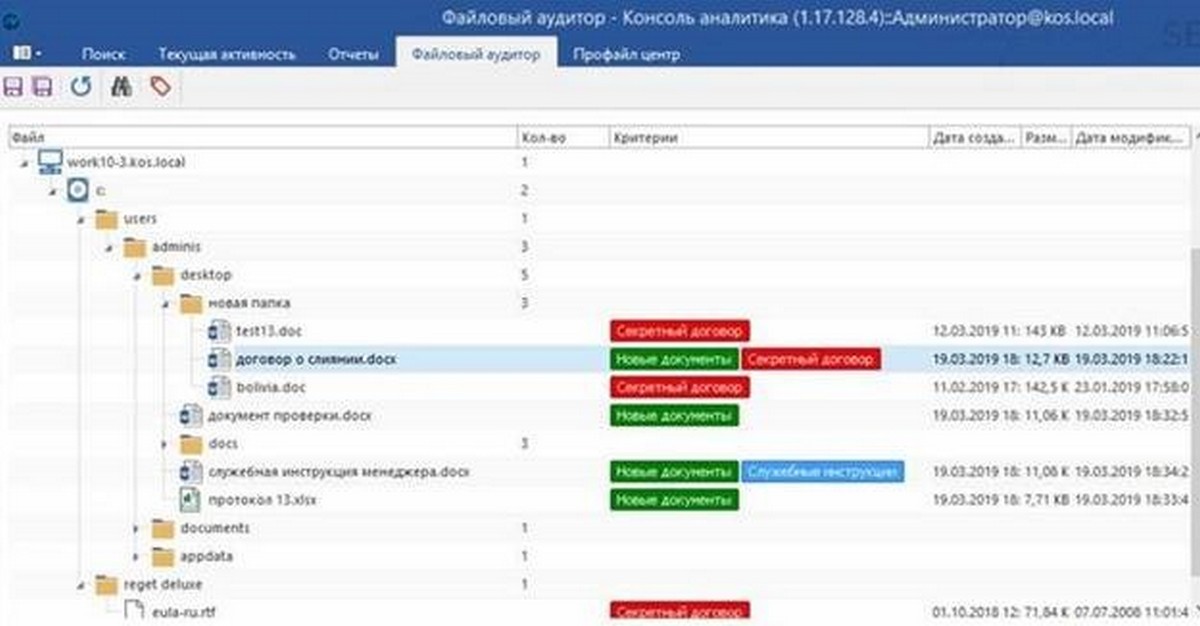

Мы понимали, что защита данных внутри компании и при пересылке за ее пределы – одна и та же задача, просто с разными исходными условиями. Так что научили DLP автоматически распознавать документы, наиболее критичные к утечкам, и следить за их сохранностью: где, у кого они хранятся, как редактируются, кто имеет к ним доступ. Так появилось решение «СёрчИнформ FileAuditor». FileAuditor детектирует наличие конфиденциальных данных в документах и берет их под пристальный контроль.

Итого

Все ключевые трансформации DLP происходили от задач клиента.

Как будет развиваться продукт – будет зависеть от их дальнейших запросов. Одна из площадок, где возникают идеи обновлений и даже новых продуктов – наша конференция Road Show SearchInform. В этом году мероприятие пройдет в 22 городах, и мы приглашаем принять в нем участие ИБ-директоров, специалистов и руководителей бизнесов.

В этом году мы собрали лучшие практики расследования инцидентов за все 15 лет работы на рынке ИБ. Расскажем 50 кейсов, самые интересные разберем «по косточкам». Так, чтобы участники вышли с готовым представлением, как расследовать самые запутанные дела о корпоративном мошенничестве и утечках информации.

Участие в конференции бесплатное, регистрируйтесь на сайте https://roadshow.searchinform.ru/.