Тема использования смартфонов для тестирования на проникновение вызывает одновременно интерес и скепсис. С одной стороны, современные мобильные устройства обладают достаточной вычислительной мощностью, всегда под рукой и позволяют действовать незаметно. С другой — классический пентест требует гибкости, доступа к низкоуровневым интерфейсам и специализированного оборудования.

Где проходит граница между реальной пользой смартфона и иллюзией «все в одном»? Об этом и о том, как бизнесу правильно учитывать мобильный фактор в безопасности, рассмотрим в статье.

Смартфон как вспомогательный инструмент

Смартфон давно перестал быть исключительно средством связи: сегодня он может выполнять сетевое сканирование, собирать метаданные, имитировать пользовательские сценарии атак и даже выступать в роли платформы для фишинга.

Однако потенциал смартфона ограничен производительностью и интерфейсом. Отсутствие низкоуровневого доступа и невозможность запуска полноценных инструментов вроде Burp Suite или Metasploit на уровне ПК делают его непригодным для комплексных задач.

«Для сложного анализа трафика, реверс-инжиниринга и эксплуатации уязвимостей все же предпочтительны ноутбуки и специализированные устройства».

Игорь Бедеров, основатель российской компании «Интернет-Розыск» и руководитель департамента информационно-аналитических исследований компании T.Hunter

В то же время смартфоны продолжают развиваться: современные модели имеют процессоры уровня среднего ноутбука, оперативную память 6–12 ГБ и возможность подключения внешних адаптеров и антенн, что расширяет функционал и делает удобным инструментом для быстрого тестирования и демонстрации концепций в реальной среде.

Платформенные различия: Android против iOS

С точки зрения инструментов ситуация на платформах принципиально разная. Android позволяет запускать классические утилиты через Termux или Kali NetHunter: Nmap, Hydra, SQLmap, Metasploit и другие. Помимо этого, есть zANTI, cSploit, Intercepter-NG или Fing.

Как отметил Кирилл Левкин, проджект-менеджер MD Audit (ГК Softline), именно Android остается основной платформой для пентеста: «На Android эффективно работают Termux, Nmap, Wireshark-аналоги, zAnti, NetHunter, приложения для аудита паролей Wi-Fi». Но встроенные адаптеры почти никогда не поддерживают режим мониторинга и инъекции Wi-Fi-пакетов, поэтому для серьезных атак все равно нужны внешние устройства.

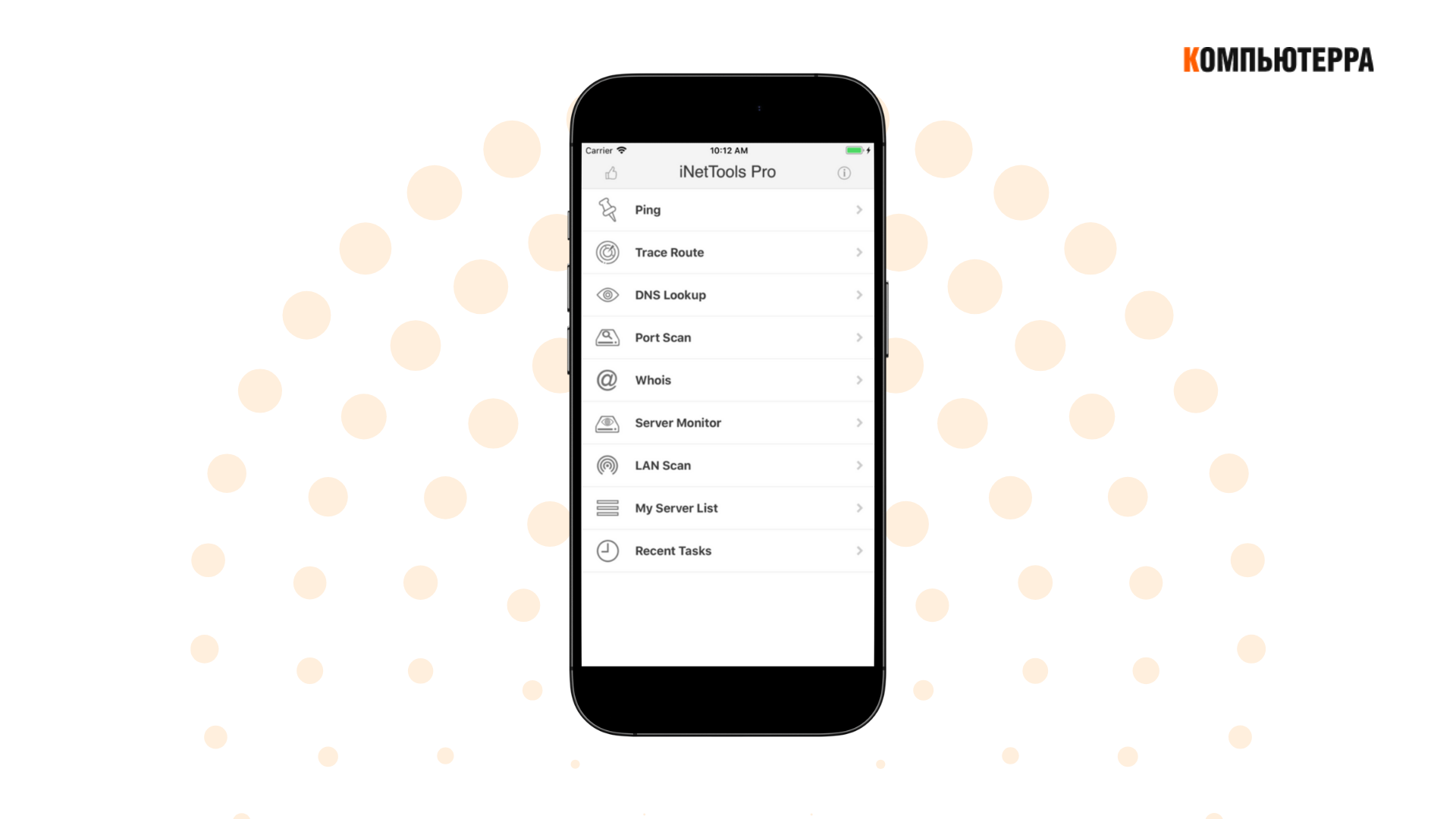

На iOS ситуация иная: возможности сильно ограничены закрытой архитектурой. Без джейлбрейка можно использовать только базовые сканеры наподобие Fing или iNetTools.

Как подчеркивают эксперты, низкоуровневый доступ к Wi-Fi и Bluetooth в экосистеме Apple запрещен, поэтому полноценное тестирование на iPhone практически невозможно. Android более гибок в плане подключения драйверов и внешних адаптеров, тогда как на iOS запуск сложных инструментов недоступен без взлома устройства.

Так, Android остается рабочей средой благодаря гибкости и доступу к стороннему ПО, тогда как iOS подходит только для вспомогательных проверок и базового сетевого аудита.

Расширение возможностей с помощью аксессуаров

Чтобы использовать смартфон не только как вспомогательное устройство, но и как рабочий инструмент для тестов, специалисты по информационной безопасности часто подключают к нему внешние аксессуары. Это могут быть OTG-кабели для подсоединения Wi-Fi-адаптеров, USB-Ethernet-переходники для проводного доступа, SDR-модули для анализа радиопротоколов или даже портативные клавиатуры для удобства работы.

«Смартфон совмещает в себе компактность, набор необходимых датчиков и компонентов, а также достаточную мощность, позволяющую без привлечения лишнего внимания проводить атаки».

Алексей Ахмеев, руководитель Управления информационной безопасности, «Свой Банк»

При этом есть практические ограничения: не все адаптеры работают «из коробки» — нужен root/NetHunter и поддержка драйверов под конкретную модель телефона, некоторые устройства требуют внешнего питания, поэтому без активного хаба или дополнительного аккумулятора не обойтись, а длительная работа повышает нагрев телефона и сокращает время работы батареи.

Важно помнить про риски и удобство эксплуатации: с одной стороны, пользователь получает серьезные расширения функционала, с другой — теряет часть незаметности и добавляет точки отказа (кабели, разъемы, шум).

Эксперты советуют заранее тестировать комплект (телефон + адаптеры + драйверы), иметь под рукой powered USB-hub и запасные кабели, а для полевых проверок подготовить компактный, аккуратно упакованный набор, чтобы не привлекать лишнего внимания.

Юридические и этические ограничения

Тестирование на проникновение никогда не должно проводиться «по собственной инициативе». Без письменного разрешения владельца системы даже банальное сканирование Wi-Fi или попытка подключиться к корпоративной сети может трактоваться как несанкционированный доступ и привести к уголовной ответственности.

«Проведение тестов только с письменного согласия владельца системы. Более того, даже при наличии разрешения, некоторые методы могут требовать дополнительного одобрения».

Игорь Бедеров, основатель российской компании «Интернет-Розыск» и руководитель департамента информационно-аналитических исследований компании T.Hunter

Для бизнеса это означает, что рамки пентеста должны быть четко зафиксированы в договоре: какие ресурсы проверяются, какие инструменты допустимы, а какие действия категорически запрещены. Важно также согласовывать работу с юридической службой и отделом по защите персональных данных, чтобы исключить случайное нарушение законодательства или внутренних политик компании.

Мифы и реальность

В профессиональном сообществе пентестеров часто звучит миф о том, что смартфон способен «взломать Wi-Fi за пару минут». На первый взгляд это звучит убедительно: телефон всегда под рукой, в сети полно приложений с обещанием «моментального взлома». Но на практике всё гораздо сложнее.

Для серьезных атак на беспроводные сети нужны совместимые внешние адаптеры, поддержка режима мониторинга, грамотная настройка и время на подбор ключей. Сам по себе смартфон таких задач не решает — он лишь помогает собрать первичную информацию или перехватить хэндшейк, но весь остальной процесс требует полноценного оборудования и соответствующих ресурсов.

При этом неправильно полностью списывать телефон со счетов. Эксперты отмечают, что именно в полевой разведке и сценариях социальной инженерии смартфон оказывается особенно полезным. Он не привлекает внимания, позволяет быстро сканировать сеть или продемонстрировать proof-of-concept прямо на месте.

Смартфон не заменяет ноутбук в комплексном пентесте, но он работает как мобильный и незаметный помощник.

Что важно учесть бизнесу

Для бизнеса главный вызов в использовании смартфонов при пентесте заключается не в их технических ограничениях, а в управлении процессом. Если заранее не определить правила, мобильное устройство может стать источником юридических рисков и спорных ситуаций. Поэтому первым делом необходимо закрепить сценарии применения смартфонов в договоре и в scope-документе: нужно четко указать, что именно проверяется, какие методы допустимы и какие действия исключены. Это убережет компанию от неожиданного выхода за рамки согласованного теста.

Следующий момент — организация процесса. Смартфон удобен для разведки и быстрой проверки гипотез, но для комплексных атак все равно применяются ноутбуки и серверы. Подрядчик должен изначально обозначить, какие задачи он выполняет с мобильного устройства, а какие — на более мощной инфраструктуре. Такой подход делает тест прозрачным и позволяет правильно оценить результаты: где хватило легких мобильных инструментов, а где понадобились серьезные мощности.

Важно предусмотреть, что делать при спорных ситуациях. Пентестеры могут случайно получить доступ к персональным данным или временно нарушить работу бизнес-процессов. Если порядок реагирования заранее не зафиксирован, это грозит конфликтами и юридическими проблемами. Поэтому стоит заранее определить, кто принимает решения в таких случаях и как документируются инциденты.

И, наконец, смартфон полезен не только как рабочий инструмент, но и как средство обучения. Демонстрации простых атак с телефона помогают сотрудникам лучше понять риски социальной инженерии: одно дело — слышать о возможностях злоумышленников, и совсем другое — увидеть их на практике. В этом смысле смартфон становится не просто частью арсенала пентестера, а инструментом повышения осведомленности бизнеса об угрозах.

Читайте также: