Вы думали, что отправляете селфи в ChatGPT, чтобы подтвердить возраст? Исследователи безопасности доказали, что на самом деле ваше лицо сверяют с базой данных террористов, политиков и подозрительных личностей, а отчеты уходят прямиком в Казначейство США. И вся документация по этой системе (включая имена разработчиков) была в открытом доступе на сервере правительства США.

С чего все начиналось

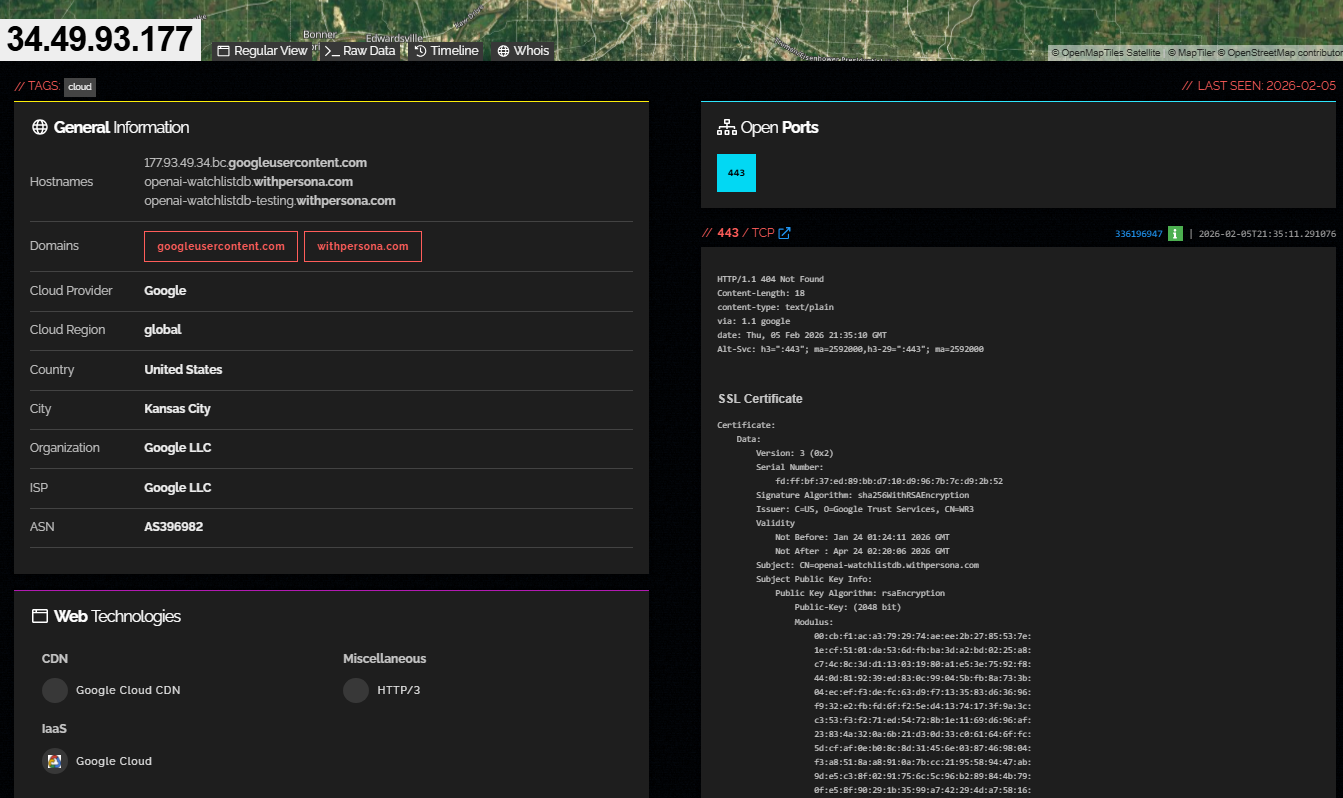

Это расследование начиналось банально. Группа исследователей (vmfunc, MDL, Dziurwa) решила поискать уязвимости в Persona — популярном сервисе верификации личности, который используют Reddit, Roblox, Discord и OpenAI. Обычный поиск в Shodan, обычный IP-адрес на Google Cloud: 34.49.93.177. Порт 443 открыт, SSL-сертификат висит.

И тут самое интересное. Два доменных имени на этом сертификате:

- openai-watchlistdb.withpersona.com;

- openai-watchlistdb-testing.withpersona.com.

Не «верификация», не «проверка-возраста», а Watchlist DB — база данных стоп-листов специально для OpenAI.

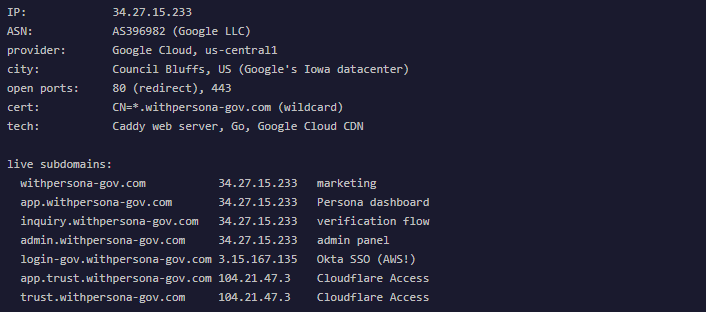

Дальше — интереснее. Исследователи нашли правительственный портал Persona (withpersona-gov.com), который получил статус FedRAMP (федеральный стандарт безопасности для облаков). И на этом портале, словно вишенка на торте антиутопии, висел эндпоинт /vite-dev/ с 53 мегабайтами исходного кода на TypeScript, без пароля.

Инфраструктура секретности

Persona — компания известная. Вся ее обычная инфраструктура сидит за Cloudflare. Но сервис для OpenAI вынесен на отдельную «железку» в Google Cloud. Это не банальная проверка по спискам OFAC, а уровень компартментализации данных, когда утечка данных настолько критична, что сервер прячут от всех.

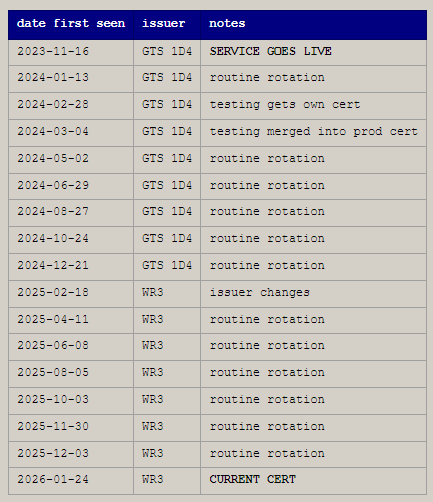

Хронология CT-logs (Certificate Transparency) говорит сама за себя:

- 16 ноября 2023 года — запущен сервис openai-watchlistdb.

- Осень 2024 года — OpenAI начинает публично говорить о верификации.

- 7 октября 2025 года — Persona получает FedRAMP.

- 4 февраля 2026 года — появляется домен withpersona-gov.com(совпадение с названием инструмента слежки ICE?).

Сервис работает уже 27 месяцев. Он проверял пользователей задолго до того, как OpenAI объявила о планах внедрить паспортный контроль.

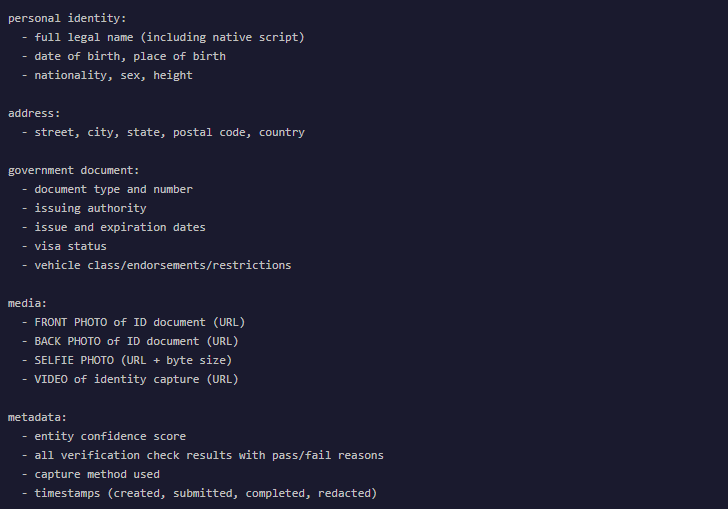

Что вы отдаете, когда просто подтверждаете личность

Документация API Persona общедоступна, поэтому по ней можно понять всю картину. Когда вы проходите проверку, в датасет уходят:

- Личные данные: полное имя, дата и место рождения, национальность, рост.

- Документы: скан паспорта (лицевая и оборотная сторона), водительские права, визовые данные.

- Биометрия: ваше селфи и видео процесса съемки.

- Метаданные: оценки «честности», результаты проверок, отпечаток устройства.

В собственном тематическом исследовании Persona утверждается, что OpenAI «автоматически проверяет более 99% пользователей за кулисами за считанные секунды».

Правительственный портал: не для слабонервных

Домен withpersona-gov.com раскрыл куда больше, чем просто API для чат-ботов.

CSP-заголовки выдали всех друзей: api.openai.com, Microblink (сканеры документов), FingerprintJS (снятие отпечатков браузера), Amplitude и Pendo (аналитика поведения). Финансовый модуль MX/MoneyDesktop намекает на интеграцию с банковскими данными.

Но самый сок — 4 февраля 2026 года появляется поддомен onyx.withpersona-gov.com. Контракт ICE (Immigration and Customs Enforcement) с Fivecast ONYX на $4.2 млн известен давно. Это инструмент для сбора данных из соцсетей и оценки «склонности к насилию». Совпадение?

Что нашли в файлах

Исследователи скачали 2 456 файлов. Это оригинальный TypeScript с комментариями разработчиков. Теперь давайте посмотрим, что было в них.

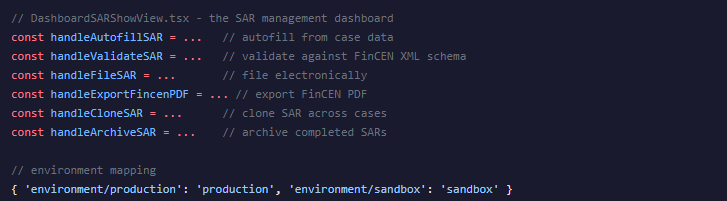

1. Донос в Казначейство

В папке dashboard/views/DashboardSARShowView/ лежит модуль SAR (Suspicious Activity Report). Это форма для отправки информации напрямую в FinCEN (подразделение Минфина США по борьбе с финансовыми преступлениями).

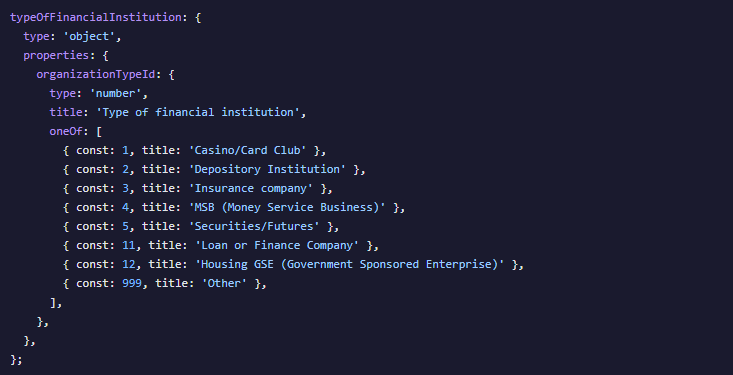

В коде есть перечисление со статусами: Filed_Electronically, Accepted, Rejected. Интерфейс позволяет выбрать тип финансового института (от казино до ипотечных агентств) и первичного регулятора (FDIC, IRS).

2. Канадский след и кодовые имена разведки

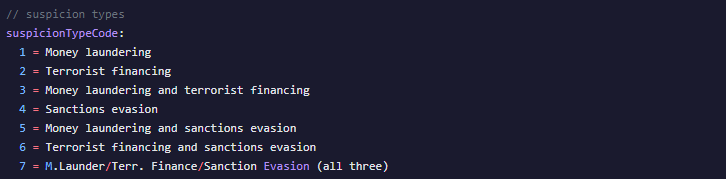

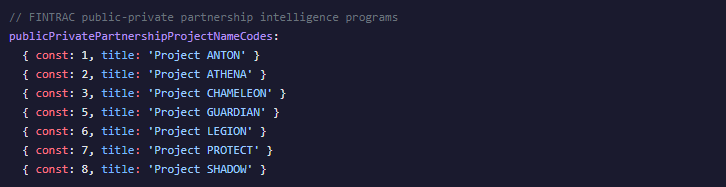

Для Канады есть модуль STR (Suspicious Transaction Report) в FINTRAC.

Но самое пикантное — выпадающий список:

Это реальные кодовые имена программ обмена данными между спецслужбами и бизнесом.

3. База данных лиц (Face Lists)

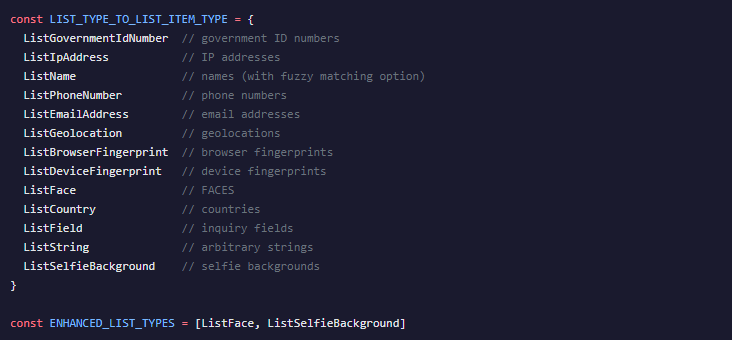

Константа LIST_TYPE_TO_LIST_ITEM_TYPE включает 13 типов списков.

Среди них: ListFace (лица), ListSelfieBackground (фон селфи). Срок хранения — 3 года (1095 дней). Операторы могут добавлять селфи в эти списки прямо из дашборда.

4. Сравнение с политиками

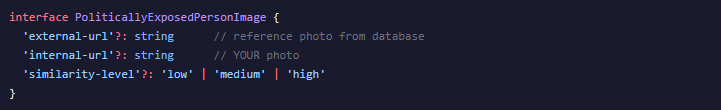

Файлы PoliticallyExposedPersonV2EntityMatchDetails.tsx и PhotoComparison.tsx описывают интерфейс, где ваше селфи стоит рядом с фотографией политика из Wikidata. Система выдает вердикт: Low / Medium / High similarity.

5. 269 проверок (и «Подозрительное лицо»)

Файл lib/verificationCheck.ts содержит перечень из 269 проверок. Например:

| Название проверки | Пояснение на русском |

| SelfieIdComparison | Сравнение селфи с фото в удостоверении личности. Проверяет, соответствует ли лицо на селфи лицу на фотографии в загруженном паспорте или правах. |

| SelfieAccountComparison | Сравнение с существующим аккаунтом. Сравнивает новое селфи с селфи, которые уже есть в системе, для выявления мошенников, создающих много аккаунтов с разными документами, но одним лицом. |

| SelfieLivenessDetection | Проверка на «живость» (антиспуфинг). Определяет, настоящий ли человек перед камерой, или используется фотография, видео или маска. |

| SelfiePublicFigureDetection | Публичные фигуры. Сравнивает лицо с базой фотографий публичных людей (политиков, чиновников) для выявления политически значимых персон. |

| SelfieSuspiciousEntityDetection | «Подозрительная личность». Маркирует лицо как «подозрительное» на основе закрытых алгоритмов (комбинация признаков, асимметрия, выражение лица). |

| SelfieExperimentalModelDetection | Экспериментальные ML-модели. Прогон лица через новейшие, еще не до конца протестированные нейросети для поиска неизвестных паттернов. |

| SelfieRepeatDetection | Повторная отправка селфи. Проверяет, не загружалось ли точно такое же селфи раньше, для защиты от атак повторного воспроизведения. |

| SelfieSimilarBackgroundDetection | Похожий фон. Анализирует фон на селфи и сравнивает с фонами других пользователей для выявления ботоводов или мошеннических колл-центров («ферм»). |

| SelfieAgeComparison | Сравнение возраста. Нейросеть угадывает возраст по лицу для пре-скрининга и сверки с документами. |

| SelfieAgeInconsistencyDetection | Несоответствие возраста. Сравнивает предполагаемый возраст с датой рождения из документов для поиска аномалий и подделок. |

| SelfieFaceCoveringDetection | Закрытое лицо. Ищет медицинские маски, балаклавы или шарфы, скрывающие лицо, что может нарушать правила платформы или указывать на попытку скрыть личность. |

| SelfieGlassesDetection | Наличие очков. Фиксирует факт наличия очков для сбора мета-данных, так как очки могут влиять на качество распознавания лица. |

| SelfiePoseRepeatDetection | Повторение позы. Анализирует, не повторяет ли положение головы прошлую верификацию или фото в паспорте, как метод антиспуфинга. |

Кстати, критерии в коде отсутствуют.

Еще немного юридического абсурда

Расследование вскрыло несколько степеней абсурда. Яркий пример — BIPA, или Акт о биометрической конфиденциальности Иллинойса. Закон требует уничтожать биометрию после достижения цели, OpenAI говорит «до года», а код говорит «3 года максимум». Интересно, что штрафы за нарушение BIPA — до $5000 за нарушение, при миллионах пользователей это триллионные иски.

А что же Persona и OpenAI?

Persona разослала некоторым блогерам письмо о том, что не передает данные клиентов за пределы своей юрисдикции, а также не работает с FinCEN или правительством Соединенных Штатов в целом. Однако компания также отметила, что в дальнейшем отказывается от комментариев, так как не хочет привлекать еще большее внимание к ситуации.

Ирония в том, что и в коде нет доказательств прямой передачи данных из OpenAI в FinCEN. Интеграция с OpenAI в сорсах Persona — это AI-копилог для операторов (функция «AskAI»), которая помогает госслужащим читать отчеты. Но вопрос доверия: если система, проверяющая ваше лицо, и система, отправляющая доносы в Казначейство, — это один и тот же код на одном и том же сервере, стоит ли верить в изоляцию данных?