В январе 2026 года исполняется 40 лет первому компьютерному вирусу. За это время вредоносное ПО прошло путь от лабораторных экспериментов и студенческих шалостей до глобальных кибератак, охватывающих миллионы компьютеров по всему миру. В статье расскажем о ключевых вехах эволюции компьютерных вирусов, а также о том, как они изменили подходы к безопасности.

Предыстория появления вирусов

Идея «самовоспроизводящейся» программы возникла задолго до сети — еще в 1940-х Джон фон Нейман теоретически описал ее как «биологический» аналог. Он рассматривал вычислительные машины как системы, способные не только выполнять инструкции, но и хранить их описание и воспроизводить собственную структуру по аналогии с тем, как ДНК кодирует устройство живых организмов.

В его модели абстрактные «автоматы» могли читать собственное описание, строить копию и передавать ее дальше, что задолго предвосхитило понятия программного копирования, вирусов и «цифровой эволюции», показав, что самовоспроизведение в вычислительных системах — не метафора, а строгая теоретическая возможность.

На практике же первый известный эксперимент случился в 1971 году на ARPANET — это прототип современного интернета. Программа Creeper выводила на экраны сообщение «I’m the creeper, catch me if you can!» («Я — рептилия, поймай меня, если сможешь!»), распространялась между компьютерами и удаляла себя. Однако до 1980-х годов подобные вирусы являлись лишь безобидными шутками в узких кругах исследователей.

В 1970-х в информатике закрепился образ нового вируса. Троянский конь (троян) — тип вредоносной программы, которая маскируется под полезное или безобидное ПО, но после запуска выполняет скрытые вредоносные действия. Название отсылает к античному мифу о Троянском коне из поэмы «Энеида» Вергилия: внешне «подарок», внутри — угроза. Один из первых известных примеров трояна — экспериментальная программа ANIMAL, написанная для UNIVAC 1108. Сама игра была «безвредной», но распространялась вместе со скрытым модулем PERVADE, который копировал ее на другие машины.

К началу 1980-х появились вирусы на персональные компьютеры. Так, в 1982 году старшеклассник Ричард Скрента написал Elk Cloner — загрузочный вирус для Apple II, который стал первой «массовой» инфекцией ПК. Программа копировалась на каждый диск, а после каждой 50-й загрузки показывала забавный стих:

ELK CLONER: THE PROGRAM WITH A PERSONALITY

It will get on all your disks

It will infiltrate your chips

Yes, it`s cloner!

It will stick to you like glue

It will modify RAM too

Send in the cloner!

ELK CLONER — ПРОГРАММА С ХАРАКТЕРОМ

Он влезет на каждый твой диск,

Он в чипы проникнет без риска,

Да, это Клонер!

Прилипнет к тебе, как клей,

И RAM перепишет скорей —

Встречай же Клонер!

В 1983 году аспирант из Университета Южной Калифорнии Фред Коэн впервые публично продемонстрировал лабораторный компьютерный вирус, написанный им в рамках исследовательского эксперимента по безопасности. Это была небольшая программа, способная внедряться в другие исполняемые файлы и тем самым автоматически распространять собственный код.

Именно тогда был введен сам термин «компьютерный вирус», а эксперимент наглядно показал, что вредоносное ПО может не только выполнять заложенные действия, но и эволюционировать, адаптируясь к среде. Это вызвало серьезную реакцию в академическом сообществе и заложило основы будущей индустрии антивирусной защиты и научных исследований в области кибербезопасности.

Первые эпидемии компьютерных вирусов

С конца 1980-х вирусы вышли в «широкий мир». В 1986-м братья Альви из Пакистана создали загрузочный вирус Brain для IBM PC — первый реальный вирус для DOS, заразивший тысячи компьютеров в США и других странах. Вирус подменял загрузочный сектор дискет, незаметно распространяясь при запуске компьютера, и содержал в коде контактные данные авторов, которые изначально задумывали Brain как своеобразную «защиту от пиратства» для медицинского ПО.

Однако в условиях тогдашнего бума обмена дискетами инфекция быстро вышла из-под контроля, поразив тысячи машин в США, Великобритании и других странах, что стало первым глобальным инцидентом в истории компьютерных эпидемий и наглядно показало, что вредоносный код может распространяться не медленнее биологических инфекций, но уже в цифровой среде.

В 1987–1988 годах разразились настоящие «эпидемии» вредоносного ПО. Особенно известен вирус Jerusalem, также называемый «Friday the 13th». Он заражал исполняемые файлы под DOS и по «расписанию» активировался в пятницу 13-го числа, удаляя программы и нарушая работу систем. Вспышка оказалась глобальной — сообщения о заражениях поступали из Европы, США и стран Ближнего Востока.

В 1988 году появился первый сетевой червь Морриса — программа, написанная студентом Корнеллского университета Робертом Тэппаном Моррисом. Она распространялась по сети ARPANET, пользуясь уязвимостями в почтовом сервисе Sendmail, службе удаленного доступа finger и механизмами доверенных соединений в системах на базе Unix.

Из-за ошибки в логике самокопирования червь начинал заражать одни и те же машины многократно, что фактически привело к первому в истории «DDoS-подобному» эффекту. Тысячи компьютеров в сети ARPANET оказались парализованы, а администраторы по всей стране в панике отключали узлы, не понимая, что происходит. Именно после этого случая было создано первое координационное агентство по компьютерным инцидентам — CERT, положившее начало профессиональной кибербезопасности.

В ответ на угрозы начали появляться первые антивирусные программы. К концу 1980-х — началу 1990-х годов коммерческие фирмы (Symantec, McAfee и др.) выпускали утилиты для поиска сигнатур известных вирусов. Появилась практика рассылки «вирусных баз» — наборов характерных фрагментов кода вредоносных программ, по которым их можно обнаружить. Это подготовило почву для международной кибербезопасности, а вирусы становились все сложнее (по появлению полиморфизма, обфускации и т.д.), но и средства защиты быстро эволюционировали.

Первые вирусы в СССР

В Советском Союзе массовые ПК появились лишь в конце 1980-х — оптовые закупки IBM PC в СССР начались в 1988 г. На этот же год пришелся и первый опыт с вирусами. Уже в начале 1988-го программист А. А. Чижов создал экспериментальный вирус «chivir» просто для «проверки себя».

Но настоящий прорыв случился в ноябре 1988 года. Тогда в одном из компьютеров Госплана СССР начали спонтанно перезагружаться программы — причиной стал импортный вирус Vienna.648 (классический файловый вирус на 648 байт), проникший из Европы.

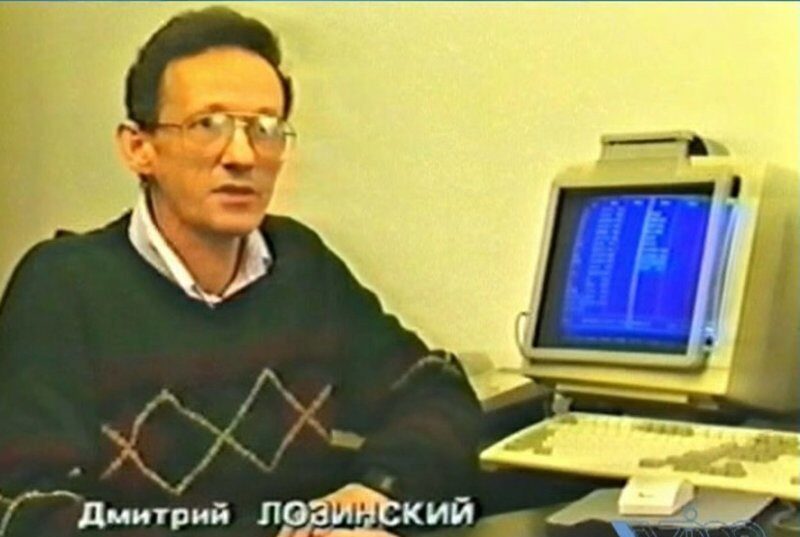

Сотрудник Госплана Дмитрий Лозинский первым локализовал эту атаку и написал программу AIDStest — первый советский антивирус, который автоматически находил и «лечил» зараженные COM-файлы. Интересно, что в этом же году вторая версия AIDStest научилась обнаруживать и другой вирус — Cascade (RC-1701.CAS), который был отмечен эффектом «опадающих букв» на экране. Благодаря таким мерам и распространению AIDStest «из рук в руки» на дискетах эпидемия Vienna вскоре сошла на нет.

К началу 1990-х вирусы стали регулярной проблемой и для научных институтов, и для кооперативных фирм. В вычислительных центрах АН СССР фиксировались случаи заражений десятками разных DOS-вирусов, привезенных на дискетах из Восточной Европы и ФРГ. В инженерной среде начали стихийно формироваться первые «базы вирусов», которые распространялись неофициально — как правило, с пометками «опасно» и краткими инструкциями по лечению.

В 1990–1991 годах в России появились первые энтузиасты-антивирусники нового поколения. Программист Игорь Данилов создал антивирус Dr.Web, способный работать и с полиморфными вирусами (меняющими собственный код). В 1992 году был основан кооператив, на базе которого позже возникла «Лаборатория Касперского», разработавшая первые версии антивируса AVP для DOS.

Это уже был переход от «кустарного лечения» к системной защите. Параллельно сформировалась и своя «вирусная субкультура». В среде студентов и радиолюбителей появились авторы собственных вредоносных программ, журналы на дискетах и первые BBS-серверы, где обсуждали способы заражения, защиты и обхода антивирусов. Так к началу 1990-х в России возникла полноценная экосистема вирусов и средств борьбы с ними, практически синхронно с Западом, но по собственному, постсоветскому сценарию.

Появление интернета и массовые вирусные атаки

В 1990-е интернет сделал вредоносное ПО массовым оружием. Одним из первых глобальных инцидентов стал вирус Michelangelo в 1992 году, который стирал данные с дисков в «день рождения» Микеланджело и вызвал мировую панику. Компании проверяли миллионы ПК, а СМИ впервые заговорили о «цифровой катастрофе».

За ним в 1995 году последовал макровирус Concept, распространявшийся через документы Microsoft Word — он показал, что заражение возможно даже без запуска программ, достаточно открыть файл. Кульминацией десятилетия стала эпидемия Melissa в 1999 году. Вирус рассылал себя по почте через адресную книгу Microsoft Outlook, парализуя корпоративные серверы и впервые продемонстрировав, что электронная почта — главный вектор заражения.

В 2000-е атаки стали по-настоящему промышленными. В 2000 году червь ILOVEYOU под видом «любовного письма» уничтожил и повредил данные на миллионах компьютеров и нанес ущерб на миллиарды долларов. В 2001-м кибервойна обрела новый масштаб с червем Code Red, атаковавшим серверы Microsoft IIS и перегружавшим сайты по всему миру.

А в 2003 году Slammer распространялся за секунды, вызывая массовые сбои банкоматов и авиарейсов — это была одна из самых быстрых эпидемий в истории. Червь Blaster в том же году ударил по пользователям Windows, вызывал перезагрузки и даже пытался атаковать сайты Microsoft, продемонстрировав мотивированность и агрессивность новых волн кода.

Россия переживала эти же штормы, но со своими особенностями. В конце 1990-х — начале 2000-х по стране широко гуляли сетевые черви вроде Klez и Mydoom. Последний в 2004 году стал самым быстрораспространяющимся на тот момент и имел российские корни по версии следователей. Российский сегмент сети сильно страдал и от файловых эпидемий на «пиратских» дисках и сетях обмена — зараженные сборники ПО и игр десятками тысяч копий расходились по рынкам и провайдерам, что превращало локальные вспышки в «мини-пандемии».

К концу 2000-х характер атак изменился: вместо «шоу-вирусов», которые стирали диски и рисовали эффекты, пришли тихие трояны и ботнеты, кравшие пароли и деньги. Символом новой эпохи стал сетевой червь Conficker (2008-2009), заразивший миллионы компьютеров и создавший почти неуправляемую сеть зараженных машин по всему миру. Именно после него стало окончательно ясно, что вирусы — это уже не шалости программистов, а элемент глобальной киберпреступности и кибербезопасности, сравнимый по угрозе с эпидемиями в реальном мире.

Современное состояние

Сегодня классические вирусы составляют лишь часть зловредов, но угроза сохраняется. Устройства постоянно подключены к интернету, и вредоносный код может проникать мгновенно. Антивирусные компании и исследовательские центры ежегодно публикуют ошеломляющие цифры.

Например, «Лаборатория Касперского» сообщила, что в 2023 году ежедневно фиксировалось 411 тыс. новых вредоносных файлов, а всего с января по октябрь было зарегистрировано около 125 млн зараженных объектов. Во всем мире с конца 2023 по 2024 год их системы заблокировали свыше 302 млн атак из сети и предотвратили распространение 72 млн новых вредоносных программ.

Современные вирусы кардинально отличаются от образцов 1980-х годов. Если раньше вредоносные программы создавались часто ради эксперимента, «хулиганства» или для демонстрации технического мастерства, то сегодня большинство атак преследует конкретную финансовую или стратегическую цель. Основные классы современных угроз — это трояны, которые тайно крадут пароли, банковские реквизиты и корпоративные данные; черви, способные быстро распространяться по сети без участия пользователя; и ransomware, шифрующие файлы жертвы и требующие выкуп за их расшифровку.

Несмотря на то, что методы стали сложнее и «тоньше», корни современных атак остаются в идеях первых вирусов: распространение через съемные носители (флешки, диски), заражение документов через макросы, автозапуск файлов и скрытое копирование. Именно эти механизмы позволяют злоумышленникам достигать максимального охвата и высокой эффективности заражения. Современный вредоносный код сочетает скорость и скрытность, используя проверенные десятилетиями приемы, но в новой, финансово мотивированной форме.

Организация и структура деятельности создателей вирусов также изменились. В отличие от одиночек и хакерских энтузиастов 1980-х, современные авторы действуют как организованные группы, с четким распределением ролей: разработка программного обеспечения, поддержка ботнетов, рассылка и конвертация украденных данных в деньги. Это превращает компьютерные атаки из «побочных шуток» в полноценный бизнес, что требует от компаний и пользователей постоянной киберзащиты и внимательности к даже самым обычным электронным письмам и файлам.