У каждой эпохи свои страхи – и один из них подчинение чужой воле. Злого демона в традиционном обществе. Зловещего гипнотизера в коммерческой мифологии индустриальной эпохи – архетипом тут является Свенгали из романа Джорджа Дю Морье «Трильби», 1894, многократно экранизированного и даже положенного в основу либретто оперы. Ну а сегодня широко распространен страх «встроенности» – того, что любое окружающее нас оборудование, не только компьютер и умный телевизор, но и стиральная машина, холодильник и печь (ведь где нынче нет микропроцессора…) начнут работать по своей, то есть по чужой, зловещей воле…

Последствия такого захвата могут быть драматичны – вот солидные люди из «Газпрома» рассказывают об австрийцах, отключавших через спутник их компрессоры. Но там речь шла о управлении оборудованием производителем в штатном режиме, и к техногенным катастрофам эти отключения не привели. А представим себе, что в оборудование встроен доступ третьей стороны. Анонимной, но недоброжелательной. Которая сможет не только скачивать вашу конфиденциальную информацию, но и разжигать печи в жару, да отключать системы отопления в лютый мороз…

К опасности этой уже с десяток лет относятся всерьез. National Intelligence Estimate 2009 Global Cyber Threat указывала, что с высокой вероятностью глобализация привела к появлению в цепочках поставщиков технологий потенциала для постоянных скрытых подрывных действий. Проще говоря, американские специалисты считали, что китайские поставщики во взаимодействии со своим правительством могут встроить в производимые ими микросхемы, платы и устройства недокументированные функции, которые при активации могут быть использованы против конечного потребителя.

Но десять лет считалось, что такое вмешательство может осуществляться только на этапе производства и является достаточно ресурсоемким. На предположении этой высокой ресурсоемкости и строилась в значительной мере стратегия кибербезопасности США – исключить иностранные компоненты и узлы из своих киберсистем к тому времени было уже невозможно, удавалось их лишь отслеживать. (Кстати, именно в указанном документе была выдвинута гипотеза о возможности взлома машин для голосования – ставшая одной из основных тем американской общеполитической повестки 2016 года.)

Ну а перебежчик из АНБ Эдвард Сноуден в своих разоблачениях приводит факты того, что правительство США само вмешивается в цепочки поставок, встраивая в них уязвимости. То есть – примерно десяток лет положение в кибербезопасности напоминало ядерное противостояние сверхдержав времен Холодной войны. Обе стороны знали, что противник располагает разрушительной мощью, и обе стороны готовы были ответить на ее применение. Но в доктрине MAD, обеспечивавшего мир Гарантированного Взаимного Уничтожения, была еще одна важная составляющая – предположение, что такое оружие есть только у государств-противников.

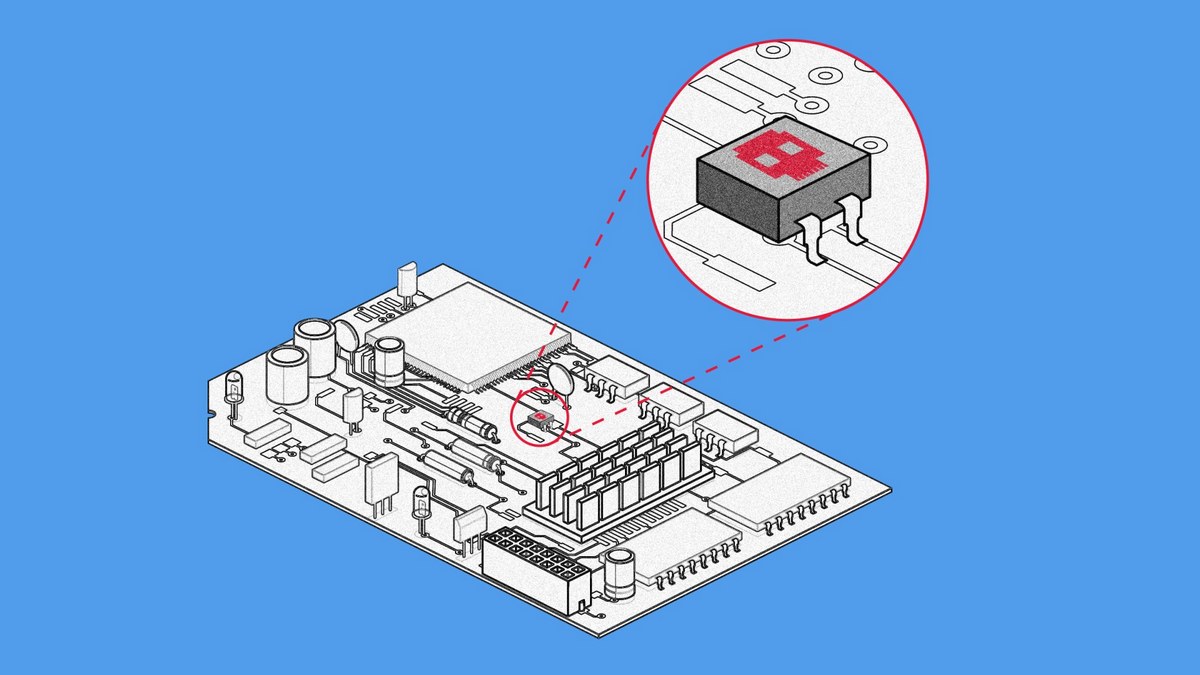

Слишком уж оно сложно и дорого… Гипотетическая ситуация появления ядерного оружия у несистемного игрока описана в романе Тома Клэнси «Все страхи мира», 1991. А вот сейчас продемонстрировано, что сейчас обзавестись кибероружием в виде встроенности может не самый квалифицированный хакер с предельно дешевым оборудованием. Такой эксперимент провел специалист по компьютерной безопасности Монта Элкинс (Monta Elkins), подробное выступление которого состоится конференции по безопасности CS3sthlm в конце октября 2019 года.

Оказывается, все достаточно просто (в том смысле, в каком Евгений Айсберг называл книги «Радио?.. Это очень просто!») и весьма дешево. Нужен всего то прибор для пайки горячим воздухом за $150, микроскоп за $40 и несколько двухдолларовых микросхем, доступных для заказа в интернет. Собственные знания, навыки и изобретательность Монта Элкинс в счет не включает…

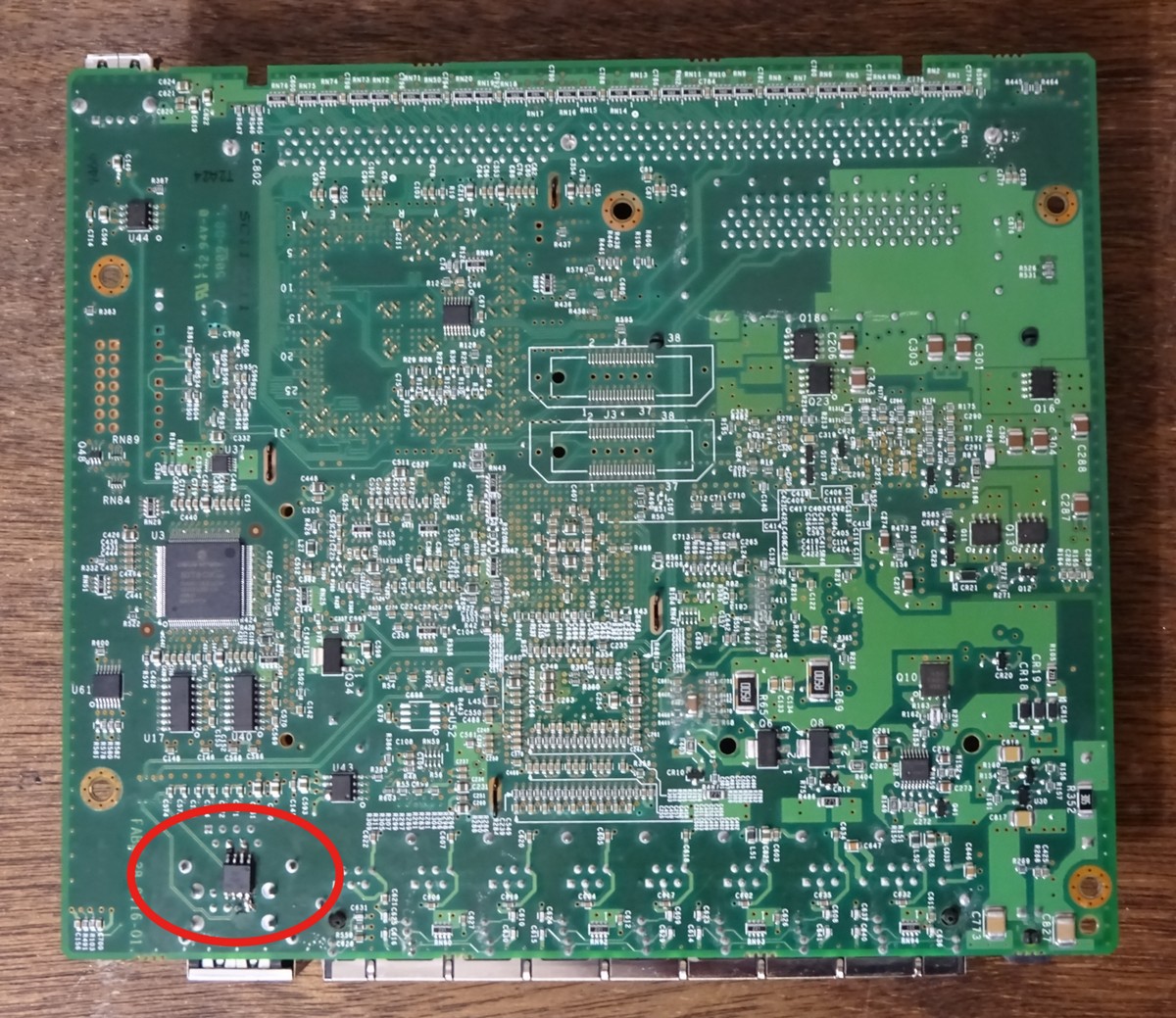

Итак, была взята микросхема ATtiny85 с двухдолларовой платы Digispark Arduino. После ее перепрошивки (плата Arduino тут дает возможность обойтись без программатора) ее отпаяли с платы и перенесли на материнскую плату межсетевого экрана Cisco ASA 5505. Для размещения было выбрано незаметное место, не требующее дополнительной проводки, и обеспечивающее микросхеме-шпиону доступ к последовательному порту брандмауэра. Площадь микросхемы 5 кв. мм, но на плате размером 152 мм на 177 мм, она не слишком заметна.

Ну а после включения брандмауэра, микросхема-шпион включится в работу. Алгоритм, использованный в эксперименте, максимально прост. Микросхема прикидывается администратором системы безопасности, имея прямой доступ к порту. Ну а дальше активируется функция восстановления пароля брандмауэра, которая создаст новую учетную запись с правами администратора, получая доступ к настройкам межсетевого экрана. Все! Можно отключать функции безопасности, получать доступ ко всем соединениям незаметно для настоящего администратора. Для демонстрации концепции этого было достаточно.

Так какой же важнейший вывод следует из этой истории? Ну, реверсивная инженерия, примененная по такой схеме, даст возможность перепрограммировать саму прошивку брандмауэра, превращая его в полноценного шпиона, способного работать длительное время незаметно для хозяина,или обрушить сеть в критически важный момент. Но суть не в этом. Суть – в простоте и дешевизне продемонстрированной атаки, которая стала возможной для любого дуэта из среднеквалифицированного хакера и среднеквалифицированного взломщика, обеспечивающего физический доступ к оборудованию.

Ресурсы государства для кибершпионажа и кибердиверсий больше не нужны – достаточно того, что есть под рукой у увлеченного радиолюбителя и в любой мастерской по ремонту гаджетов. Значит – невозможно или крайне трудно будет установить автора кибератаки. Значит – кибернетический аналог доктрины MAD перестает работать. Для аналогии скажем, что в киберпространстве появляется аналог неизвестно чьих дронов, обрушивающихся на нефтепромыслы и возгоняющих в небеса нефтяные котировки.

Безусловно – речь не идет о появлении некоей «серебряной пули». Мер ограничения физического доступа никто не отменял, особенно для критических инфраструктур они должны обеспечиваться на всех этапах технологических цепочек. Но эта конкретная история еще один повод задуматься над более общими проблемами кибербезопасности, особенно с учетом повальной моды на цифровизацию…