Сфера информационных технологий — богатая почва для всякого рода мифов, споров и даже конспирологических теорий. Часто то, что непонятно, и рождает массу мистификаций.

Одна из таких тем — можно ли совмещать CDN (Content Delivery Network) и DDoS-защиту. Быстрое распределение контента через сеть серверов, расположенных в разных географических точках, кажется настолько успешным изобретением, что зачастую пользователь может приписывать ему сверхвозможности. При этом теряя бдительность и допуская ряд ошибок в обеспечении безопасности собственного ресурса.

Одно из заблуждений состоит в том, что использование CDN позволяет уберечься от DDoS-атак. Так ли это, или нужно позаботиться о дополнительной защите — разберем вместе с Алексеем Учакиным, директором по инфраструктуре EdgeЦентр.

Мистификация технологий

Сейчас стала модной фишка с садовыми гномами — керамическими фигурками, которые живут на газонах и клумбах. Мир зациклился на этих сказочных героях: их используют в мемах, они становятся персонажами компьютерных игр, их вставляют — как бы случайно — в видеоролики.

С ними устраивают пранки и путешествуют, крадут их из чужих садов и фотографируют в самых невероятных локациях. Есть даже целая конспирологическая теория, мол, эти гномы на самом деле правят миром и хотят поработить человечество. Но при чем тут CDN?

Люди склонны наделять поистине сказочными свойствами вполне реальные объекты и явления. Так и в отношении темы защиты от кибератак сайтов или мобильных приложений существует множество заблуждений. Например, у владельцев веб-ресурсов возникает вопрос: «Если я — клиент Content Delivery Network, зачем мне еще заморачиваться насчет DDoS-защиты?».

По оценкам Data Bridge Market Research, объем рынка Content Delivery Network к 2030 году достигнет более 56 млрд долларов при среднегодовом темпе роста около 16%.

CDN используют интернет-магазины и маркетплейсы, сервисы стриминга, в том числе музыкальные платформы и онлайн-кинотеатры, игровые компании, обучающие проекты, дистрибьюторы ПО, мобильные приложения и многие ресурсы, для которых важно быстро раздавать много контента своим пользователям. Таких с каждым днем все больше и больше. Однако интернет-преступники изворотливы, и они всегда там, где есть уязвимости.

Казалось бы, использование сети доставки контента и так предполагает снижение нагрузки на основной сервер за счет кэширования и обработки большинства запросов на периферии, ближе к конечному потребителю. Технология значительно сокращает время загрузки страниц, передавая данные с ближайших к пользователю точек, расположенных по всему миру.

Таким образом, складывается впечатление, что CDN снижает уровень уязвимости сайта перед DDoS-атаками. Ведь теперь за обработку запросов отвечает не один единственный сервер, а целая сеть, которая может «переварить» петабайты трафика. Могут ли злоумышленники при таком раскладе вывести из строя сайт, приложение или сервис, атакуя его гигантскими объемами трафика? Увы, могут.

Несказочные атаки

Как же злоумышленники могут нанести ущерб? Как DDoS-атака может навредить ресурсу даже при использовании CDN?

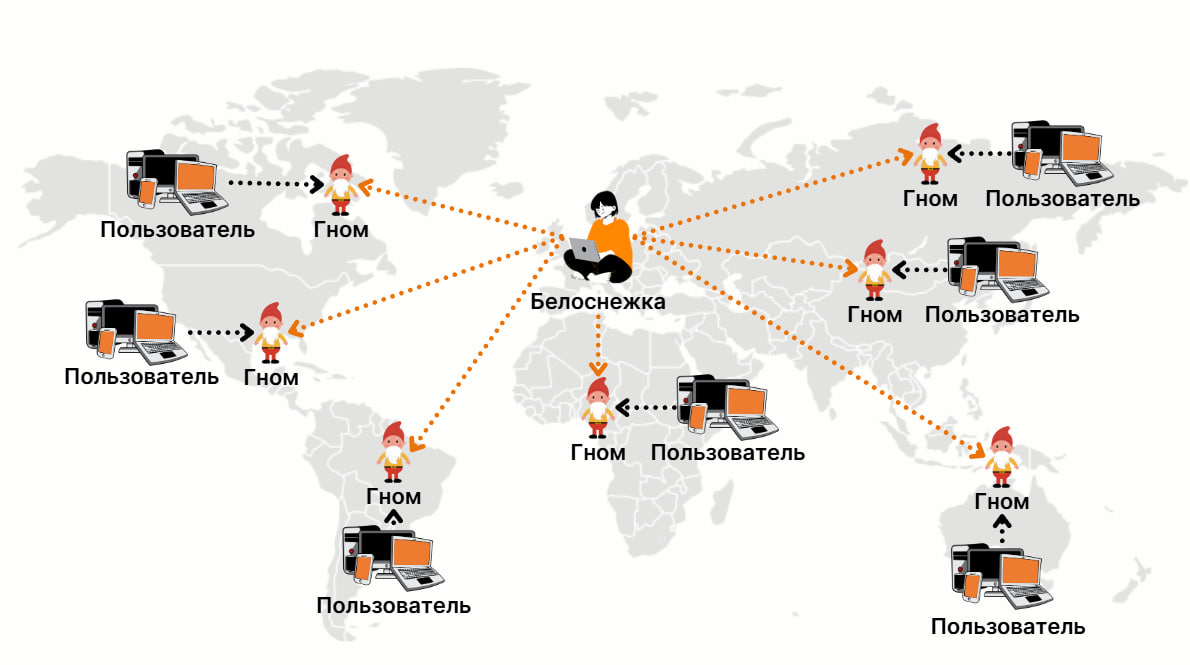

Поскольку ранее речь шла о гномах, пример будет по аналогии с ними. Дополнительно в рассказ будет добавлена Белоснежка. Она любой сайт с контентом, а резвые карлики в колпачках — серверы Content Delivery Network (CDN).

Красавица живет во дворце и привлекает много поклонников: кто-то хочет просто полюбоваться ею, другие ищут у нее совета по воспитанию розовых кроликов, третьи берут уроки ночного вокала, а четвертые наблюдают, как она спит в хрустальном гробу. Это, собственно, и есть пользователи — посетители ресурса.

Когда Белоснежке нужно поделиться своими песенками, историями, советами по рукоделию и садоводству (любой контент), она обращается к гномам. Каждый из них живет в своей волшебной стране или даже дремучем лесу — то есть в разных географических локациях. Они бережно хранят все ее данные, чтобы любой желающий мог легко их найти и получить к ним доступ.

Если кто-то хочет увидеть Белоснежку, вместо того чтобы идти к ней в замок (на основной сервер), он обращается к ближайшему гному. Это позволяет быстрее получить доступ, так как они находятся ближе, чем дворец. Все предельно ясно и, казалось бы, безотказно. Но в каждой сказке есть свой злодей — DDoS-атаки могут возникнуть даже в самых прекрасных историях.

Представим, в одно недоброе утро злая королева-мачеха решает помешать Белоснежке и ее гномам. Она посылает множество своих слуг (ботов), которые начинают одновременно стучаться и в двери дворца падчерицы, и в небольшие избушки гномиков, разом требуя их всеобщего внимания. Это и есть миллионы запросов, которые поступают на сайт одновременно, создавая огромную нагрузку на серверы.

Гномы, пытаясь угодить такому количеству гостей, начинают ошибаться, не справляясь с огромным потоком. В результате Белоснежка не может помочь никому, и ее замок становится недоступным для истинных почитателей, а стрим с восстанием из хрустального гроба зависает на самом интересном месте: едва она открывает глаза.

Вернемся в реальность

DDoS-атака на Белоснежку — это ситуация, когда злоумышленники пытаются перегрузить систему, чтобы она не могла выполнять свои функции. А это требует от гномов (CDN) быстрого реагирования и адаптации к новым условиям. Какие проблемы это сулит в реальности, далекой от сказок?

Значительные перебои в работе веб-сайтов приводят к проблемам с доступностью. Сложно отделить вредоносные запросы от истинных, в результате чего блокируются реальные пользователи. Притом, даже если CDN фильтрует часть трафика, хакеры могут нацелиться на бэкенд-сервисы, повредив «мозг» ресурса.

Чтобы справиться с этой ситуацией, гномы могут использовать различные стратегии:

- отсеивание злых слуг, чтобы оставить только настоящих посетителей;

- привлечение дополнительных гномов (серверов) для обработки запросов;

- использование других домиков в лесу (точек), чтобы разгрузить основной замок Белоснежки.

Однако отойдем от аллегорий и разберем, что стоит предпринять в реальных условиях.

В современной ситуации роста киберугроз использование только одной технологии (CDN или защиты от DDoS) может оказаться недостаточным для обеспечения надежности и безопасности ресурса.

Подход к статическому и динамическому контенту требует разных стратегий. Первый легко кэшируется и распределяется через сети доставки контента, тогда как второй требует более сложной обработки и чаще обращается к бэкенду. Это делает его особо уязвимым. Тем более, нападение может быть совершено сразу на основной сервер, игнорируя ноды CDN.

Альтернативные решения

На рынке есть продукт, сочетающий в себе CDN и DDoS-защиту вместе, что выглядит как наиболее оптимальное решение: клиенту не нужно подключать разные сервисы от разных провайдеров.

Адекватную защиту и достаточную производительность предлагала компания Cloudflare. Популярный инструмент для повышения безопасности, производительности и надежности сайтов по статистике использовался более чем на 26 млн ресурсов, а это — обработка более 1 миллиарда IP-адресов каждый день.

В конце 2024 года Роскомнадзор распространил рекомендацию для российских компаний — отказаться от сервиса, так как используемое в нем по умолчанию расширение нарушает законодательство РФ.

Какие есть альтернативы? Практически все другие сервис-провайдеры (как российские, так и международные) идут по пути специализации. Какие-то предоставляют услуги CDN, другие — DDoS-защиты. Кто-то может и то, и другое, но в рамках разных продуктов. Соответственно, у клиентов возникает необходимость самим комбинировать эти решения.

CDN и DDoS-защита имеют разные архитектурные подходы: первая отвечает за быстрое распределение статического контента, а вторая необходима для фильтрации вредоносного трафика. Комбинированный подход позволяет минимизировать риски и повысить общую устойчивость инфраструктуры.

На практике это выглядит так, что провайдеры, предлагающие DDoS-защиту, обычно ищут партнерскую сеть CDN, а владельцы Content Delivery Network разрабатывают свой продукт и строят центры очистки на своей сети — либо также ищут партнеров. Почему так происходит?

Проблема в том, что для эффективного противостояния DDoS-атакам помимо большого количества широких каналов в сеть нужна мощная вычислительная инфраструктура, потому что задача анализа и фильтрации трафика требует значительно более мощного «железа», чем просто раздача контента. Поэтому и центров очистки значительно (на порядки) меньше, чем точек CDN.

Не допустить и справиться

Гонка вооружений между мошенниками и разработчиками защиты никогда не прекращается и требует постоянного анализа инфраструктуры и доступных технологий.

Провайдеры предлагают разные решения: например, сети CDN, предполагающие встроенные решения по защите от DDoS, позволяют использовать преимущества обеих технологий. Адекватным компромиссом может стать совмещение технологий CDN и DDoS-защиты от разных провайдеров:

- Решения по защите от DDoS можно интегрировать на уровень, где происходит обработка динамической информации и запросов к бэкенду. Content Delivery Network, в свою очередь, используется для доставки статических данных. Так, даже если сервер, который отвечает за динамический контент, перегружен или отключен из-за DDoS-атаки, CDN будет продолжать работать. Кэширование статического контента на CDN позволит сохранить данные и раздавать их с высокой скоростью, даже несмотря на большой объем запросов.

- Второй вариант — когда CDN выводится за периметр сети и для обеспечения безопасности используется DDoS-защита. В этом случае CDN может отправлять запросы к серверу-источнику через DDoS. Каждый запрос при этом будет подписан специальным ключом, позволяющим убедиться, что мы имеем дело с настоящими пользователями, а не со злоумышленником, пытающимся выдать свой трафик за легитимный.

Важно обратить внимание на настройку фильтров. При правильном подходе CDN сможет отсекать часть вредоносной активности. Фильтры необходимы на уровне CDN или специализированных сервисов для защиты от DDoS. Это позволяет управлять запросами и фильтровать их, определяя, какие являются вредоносными.

Отдельно стоит сказать про использование такого инструмента, как WAF (Web Application Firewall) — для защиты от различных типов атак в дополнение к использованию CDN и защиты от DDoS. Он бывает в виде программного модуля, виртуальной машины или программно-аппаратного комплекса. Но также есть возможность использовать WAF как облачный сервис, тогда для его развертывания не потребуется отдельная инфраструктура.

Он может быть интегрирован как с системой CDN, так и с DDoS-защитой, его использование зависит от специфики приложения и требований безопасности. Здесь важно понимать, что WAF — это «тонкий» инструмент, который очень глубоко анализирует трафик, поэтому должен выступать только как последний эшелон защиты, прикрытый более грубыми фильтрами DDoS-защиты.

Регулярный мониторинг трафика и анализ атак помогут выявлять новые проблемы и адаптировать стратегии защиты. При использовании множества различных решений важно иметь централизованный подход к мониторингу и управлению, чтобы избежать проблем с совместимостью и эффективностью.

Важно, чтобы выбор решений учитывал возможности масштабирования, специфику бизнеса и текущих требований безопасности, а также бюджет. Разработайте четкий план действий на случай атаки DDoS, включая процедуры восстановления работоспособности и уведомления для пользователей. Облегчите работу своим гномам и дайте Белоснежке уже наконец-то всласть выспаться на ее хрустальном ложе.