«Умный» дом никогда не был спокойной темой. По разным причинам, но очень стабильно, вокруг него разгораются скандалы — то из-за высоких цен, то из-за эгоизма производителей, не желающих сотрудничать с конкурентами, а в последние годы из-за безопасности. И, поскольку дыма без огня не бывает, наблюдаемая сейчас возня вокруг платформы SmartThings имеет несомненную ценность, ибо проливает свет на один из наиболее неприятных аспектов технологии в целом: её чрезмерную сложность.

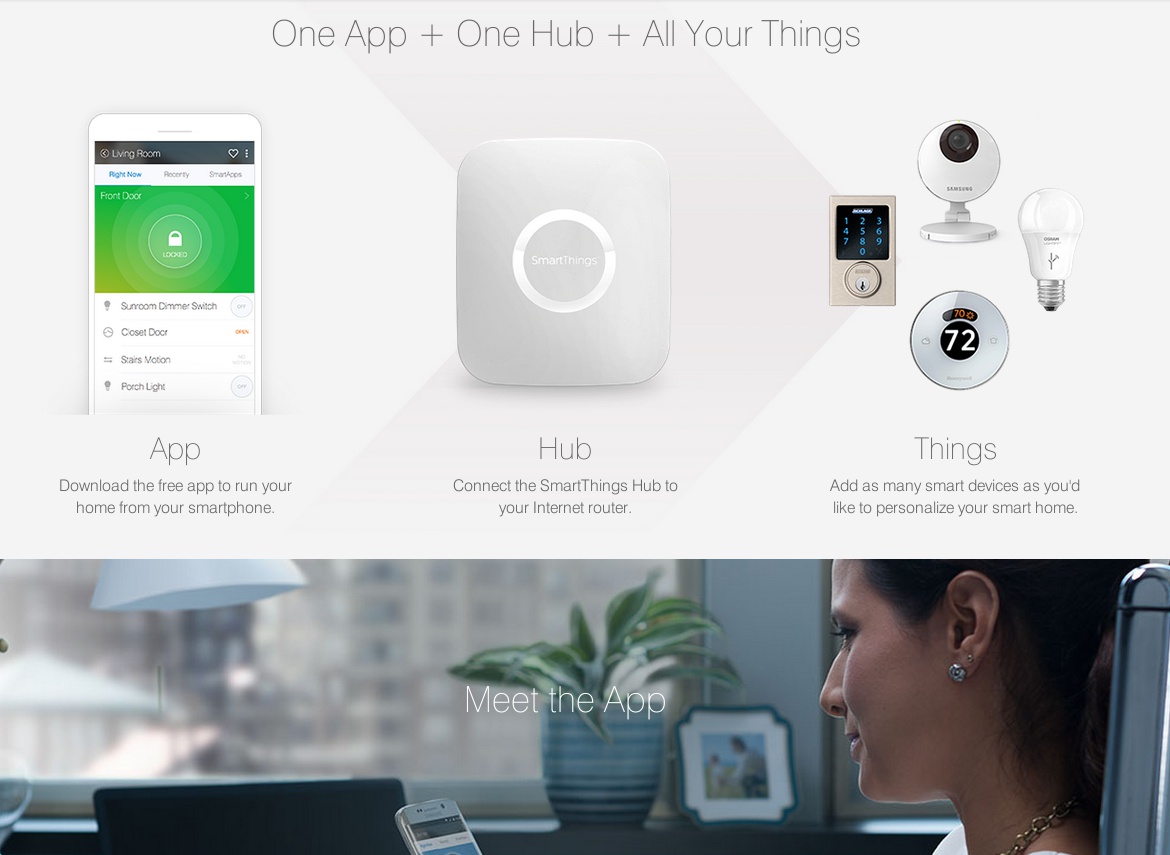

SmartThings — это платформа для построения «умного» дома, продвигаемая Samsung. Внутреннее её устройство, в общем, типичное (есть ещё Apple HomeKit, Google Android@Home/Brillo и мн. др.). Центр такого дома — так называемый хаб, то есть микрокомпьютер, который общается с разбросанными по дому «умными» устройствами (камеры, лампы, всевозможные сенсоры, включатели-выключатели, замки и пр.). Хаб обычно привязан к «облаку», чтобы пользователю было проще до него достучаться. А пользователь, через приложение на смартфоне, подключается к хабу и таким образом имеет полную информацию о происходящем в доме, равно как и некоторую власть над ним: он может следить за состоянием устройств, включать их, элементарно программировать (обычно через набор условий «если, то…»).

Важно знать, что по сравнению с нулевыми, когда хабы и «умные» вещи были проприетарными на сто процентов, во втором десятилетии пошёл процесс унификации. На текущий момент именно Samsung SmartThings — венец эволюции «умного» дома: самая популярная платформа с сотнями тысяч пользователей, десятками устройств от разных производителей, сотнями приложений.

Вот почему за неё взялась группа исследователей из Штатов (Университет Мичигана и Microsoft), чей отчёт «Анализ безопасности умного дома» сейчас обсуждается на айтишных форумах и в прессе. Отчёт длинный, насыщенный деталями, но суть его может быть сформулирована так: проведя первый в своём роде комплексный анализ защищённости целой смарт-платформы, удалось вскрыть несколько фундаментальных недоработок, которые могут причинить реальным пользователям головную боль.

Без применения специальной техники (т.е. ничего такого, чем не располагает любой хакер-энтузиаст или воришки; исходники опубликованы) авторы работы смогли а) перехватить и подменить код на «умном» замке входной двери, б) отключить режим «Отпуск» (в котором «умный» дом имитирует присутствие хозяев, автоматически включая и выключая различные устройства), в) имитировать срабатывание датчика дыма, т.е. пожарную сигнализацию.

Обсуждать нюансы нет смысла, потому что Samsung была проинформирована исследователями о выявленных проблемах ещё полгода назад и с тех пор закрыла по крайней мере самые опасные уязвимости. Однако анализ общей схемы атак выводит нас кое на что более существенное, что закрыть никогда не удастся, поскольку скрывается оно не только в железе и не только в программном обеспечении.

Внедриться в дом, управляемый SmartThings, удалось благодаря излишнему доверию хаба к приложениям, плюс фатальному непониманию «умной» механики пользователями. Каждое приложение для SmartThings наделяется определёнными полномочиями — в идеале, минимальным их набором, необходимым и достаточным для решения конкретной задачи. Например, приложению, следящему за температурой в комнате, ни к чему иметь права на чтение и тем более изменение кода «умного» замка на входной двери. Однако, как оказалось, большинство приложений запрашивают чрезмерные права, пользователи бездумно просьбу удовлетворяют, многие из приложений лишними правами уже (!) пользуются, а внутренний дефект SmartThings ещё и приводит к тому, что часть прав приложение может получить вообще без спроса.

В этом нет ничего нового или уникального. Такая же ситуация, к примеру, в Android. И почти наверняка всё то же самое обнаружится на других смарт-платформах, если их проверить так же тщательно, как SmartThings. Всё это следствие юности технологии, сырости архитектуры: «умный» дом попросту ещё не дорос до того уровня, на котором разработчики и пользователи задумаются о «технике безопасности».

Однако если разработчики рано или поздно прозреют, то насчёт пользователей «умного» дома такой уверенности нет. Опрос, проведённый теми же исследователями, показал, что подавляющее большинство пользователей не задумываясь предоставляют смарт-приложению запрашиваемые им явно лишние полномочия, кликают по ссылке, содержащей опасное перенаправление (один из способов атаки на SmartThings, работавший по крайней мере до того, как в известность поставили Samsung), и вообще ведут себя неосмотрительно. Им явно лень вникать в детали. Но в том и проблема, что винить пользователя здесь нельзя!

Простой юзер не хотел и теперь уже никогда не захочет стать системным администратором. Сам «умный» дом в понимании обывателя — и он абсолютно прав! — придуман как логическая прослойка, изолирующая его, человека, от сложного цифрового железа. Юзер не желает и не должен понимать устройство «умного» дома. «Острые углы» должны быть сошлифованы производителем — так, чтобы неосторожными действиями человек не оставил дом открытым для воров или вандалов. Но удастся ли когда-нибудь реализовать эту мечту?

Повода для паники нет, даже (и тем более!) для пользователей SmartThings. Ни одна из продемонстрированных атак, насколько известно, не была применена на практике — и в описанном исследователями виде вряд ли уже будет применена, поскольку Samsung исправила вскрытые недоработки. Однако всем пользователям «умных» вещей и тем более «умного» дома стоит прислушаться к главному совету авторов отчёта насчёт предупреждения проблем. Совет простой: не забывать, что смарт-технология пока ещё слишком юна. Имея дело с «умной» вещью, исходите из предположения, что злоумышленник удалённо способен получить те же права, что и хозяин. Иначе говоря, можно поручить ей управление занавесками, но дверной замок пока лучше открывать вручную.

P.S. В статье использованы иллюстрации Samsung, id-iom.